IT정리-Security Framework 편

- IT Security

- CIA, 인증, 부인방지

- http://dryang.egloos.com/m/3224906

- 보안개념

- CIA

- 보안분류

- 현상(보안사고)/

- 양대일 p.136

- 공격유형별 구분

- `기밀성`을 위협하는 공격

- 스누핑

- 트래픽분석

- 가로채기(Interception) 등

- `무결성`을 위협하는 공격

- 변경(Modification) : 원 데이터를 다르게 변경

- 위조(Fabrication) : 발신근원지를 바꿈

- 시간성 변경 : 고의 지연, 순서 뒤바꿈 등

- 가장(Masquerading)

- 재연(Replaying) : 재생공격

- 부인(Repudiation) 등

- `가용성`을 위협하는 공격

- 서비스거부(DoS)

- 차단(Interruption) 등

- 해커

- 해커수준별분류

- 조상진, p.17

- Script Kiddie

- Lamer

- 해커수준별분류

- 보안공격

- 도청

- s----r

|

h - 차단

- s ---| r

h - 위조

- 해커가 정상적인 송신자처럼 전송

- s h---r

- 변조

- 중간에서 해커가 변경함

- s-- -->r

||

h

- 수동적공격

- 도청

- 메시지의 내용 공격

- 트래픽분석

- 메시지 존재에 대한 공격

- 트래픽 분석 공격으로 얻을 수 있는 정보

- 파트너들의 신원

- 파트너들의 통신 빈도

- 중요한 정보가 교환되고 있음을 제시해 주는 메시지 패턴, 메시지 길이 또는 메시지 양

- 특정 파트너 사이의 특별한 대화와 관련된 사건

- 헤더까지 암호화되는 링크 암호화에서는 트래픽 분석이 어려움

- 도청

- 능동적공격

- 위조

- 변조

- 삽입,삭제,재생공격

- MAL Code

- 악성코드

- 바이러스 : 자기복제 : o, 매개체(숙주) : o

- Worm : 자기복제 : o, 매개체(숙주) : x -> 네트워크 통해 복사본 전달, 대역폭 잠식

- 트로이목마 : 자기복제 : x, 매개체(숙주) : o

- Virus

- Worm

- 트로이목마

- APT

- 지능형지속위협( Advanced Persistent Threat )

- 스턱스넷 - 이란 원자력 발전소의 시스템 파괴를 목적

- 오퍼레이션 오로라(Aurora) - 구글의 기밀정보 탈취

- 오퍼레이션 ‘붉은 10월(Red October)’

- 오퍼레이션 행오버(hangover)

- 넷트래블러(NetTraveler)

- 나이트 드래곤

- cf) 코드레드 : 바이러스

- 네트워크기반 보안공격

- TCP/IP 구조적문제이용

- DoS

- 서비스 거부 공격 - 가용성 공격

- TCP SYN Flooding

- 공격방법

- 전송계층 공격, 3 way-handshaking이라는 TCP의 구조를 이용하는 공격

- 패킷의 (Source IP, Destination IP) 형태 : S-IP: 존재하지 않는 IP, D-IP : 희생 서버 IP

- 이런 형태의 패킷을 다량으로 희생 서버로 전송

- SYN-ACK 보내고 Backlog 큐에 저장하고 회신을 기다림

- Backlog큐는 풀이 되고, 다른 사용자의 SYN 패킷에 응답을 하지 못함.

- 즉, 서버의 동시 가용 사용자 수를 점유하여 다른 사용자가 서버를 사용할 수 없게 한다.

- 대응책

- SYN Received 대기시간(타임아웃)을 줄이다.- Backlog 큐에서 자동 삭제

- IDS - 짧은 시간에 동일한 형태의 패킷 탐지, ISP에 해당 IP 대역을 차단 요청

- 방화벽, 침입차단시스템(IPS) 도입 - 출발지, 목적지 주소 적절성 검증

- 방화벽 - 서버에 RST(reset)패킷을 보냄으로써 TCP 세션을 없앤다.

- Land

- 공격형태

- land : '(나쁜 상태에)" 빠지게 하다. 송신지로 갔던 응답 패킷이 다시 땅(서버)으로 착륙해서 나쁜 상태에 빠지다.

- 패킷의 (Source IP, Destination IP) 형태 : S-IP: 희생서버 IP, D-IP : 희생 서버 IP

- 공격 대상이 되는 서버에 패킷을 전송할때, 출발지와 목적지 IP를 공격 대상 서버의 IP로 동일하게 설정한다.

- 응답 패킷이 다시 서버 자신에게로 돌아온다. 무한 루프

- SYN Flooding처럼 동시 사용자수를 점유하고, CPU부하까지 올린다.

- 대응책

- 방화벽, IPS 등 도입 - 출발지 주소와 목적지 주소의 적절성을 검증해야 한다.

- Smurf

- 공격형태

- IP위장, ICMP 브로드캐스팅을 이용한다.

- "ICMP 브로드캐스트" 공격

- Direct 브로드캐스팅

- 로컬 네트워크를 넘어서 다른 네트워크의 주소를 지정해서 해당 네트워크로 하는 브로드캐스트

- 출발지 주소가 공격 대상으로 바뀌어진 ICMP Request 패킷을 원격지의 네트워크로 브로드캐스트한다.

- ICMP request를 받은 시스템들이 공격 대상에게 ICMP reply를 보내게 하여 공격 대상을 과부하 상태로 만든다.

- 네트워크 계층 공격

- 구성요소 : 공격자, 공격대상, "증폭 네트워크"- 다수의 ICMP Echo를 발생시키는 네트워크

- http://blog.naver.com/PostView.nhn?blogId=gkdus_23&logNo=140189345258&parentCategoryNo=&categoryNo=23&viewDate=&isShowPopularPosts=true&from=search

- 대응책

- 라우터에서 들어오는 다이렉트 브로드캐스팅을 막도록 설정

- 즉, 다른 네트워크에서 들어오는 브로드캐스트 패킷을 막도록 설정

- Fraggle 공격

- ICMP 대신에 UDP를 사용하는 공격

- Ping Of Death

- 공격형태

- ping을 할때 최대 크기의 패킷을 전달하고 패키 분할을 통해서 대량의 작은 패킷으로 전달되도록 한다.

- 대상 서버에서는 ICMP 응답에 부하가 걸린다.

- 네트워크 계층 공격

- http://blog.naver.com/PostView.nhn?blogId=gkdus_23&logNo=140188312514&parentCategoryNo=&categoryNo=23&viewDate=&isShowPopularPosts=true&from=search

- 대응책

- cf) Tiny Frag Attack : 아주 작은 패킷(방화벽, IDS 인지 못하게 ) <-> Ping of Death ( 아주 큰 ping 패킷 )

- 패킷단편화

- Boink, Bonk, TearDrop

- 양대일 p.104

- 공격형태

- 순서번호(sequence number)를 속여서 "패킷의 순서 확인(reassembling)"에 부하를 주고 시스템 자원을 고갈시킴.

- 패킷의 시퀀스 번호가 겹치게 전송 : TearDrop 공격

- 패킷의 시퀀스 번호에 갭(gap)이 생기게 전송 : unnamed ACK공격

- 시스템이 패킷 재전송과 재조합으로 인해 과부하가 걸리게 하는 공격

- UDP, TCP 패킷의 시퀀스 넘버를 조작하여 공격 시스템에 과부하를 일으킨다.

- TCP 프로토콜- 패킷의 순서 확인, 패킷 손상 여부 확인, 재전송 요구

- Bonk

- 패킷의 순서번호를 모두 동일하게 전송

- Boink

- 패킷을 정상적인 순서번호로 보내다가 비정상적인 번호로 보내는 공격

- 대응책

- IP 단편화

- 공격형태

- IP 단편화를 이용하면 본래의 악의적인 데이터를 숨겨서 보내는 것이 가능함

- 쪼개진 패킷을 다시 재조합하면 다시 악성 코드가 완성됨

- http://blog.naver.com/PostView.nhn?blogId=gkdus_23&logNo=140189198309&parentCategoryNo=&categoryNo=23&viewDate=&isShowPopularPosts=true&from=search

- Tiny Fragmentation

- Boink, Bonk, TearDrop

- Third Party Effect

- 제3자 현상

- Smurf,

- UDP flooding

- 공격형태

- 원격의 공격 대상 호스트에게 목적지 포트가 유효하지 않은 UDP 패킷을 대량으로 전송한다.

- 원격 호스트는 포트의 어플리케이션을 체크한다.

- 그 포트에서 리스닝하고 있는 어플리케이션이 없음을 확인하다.

- ICMP의 Destination Unreachable 패킷이 다시 반환된다.

- 이런 작업이 대량으로 발생하면 공격 대상 호스트에서는 다른 사용자의 서비스를 받지 못하게 된다.

- UDP는 연결을 하지 않기때문에 기록되는 로그를 속일 수 있다?

즉, 소스IP를 수정해서 공격자로부터 직접 타겟을 공격해도 잘못된 로그를 남길 수 있다?

그래서, UDP는 직접적인 flooding 공격이 가능하다. 이게 맞아?

- 공격형태

- Mail Bomb

- 서비스 거부 공격 - 가용성 공격

- DDoS

- DDoS

- 용어

- 공격자, 마스터(= 핸들러), 좀비(= slave, agent), 희생자

- A회사 PC가 공격에 좀비로써 가담됨. 책임문제?

- Due care(회사가 할일은 다 했다)하면 책임 면피. 개인 책임

- 로그로 추적 가능 -> 바로 잡힘( script kiddie )

- 종류

- Trinoo, TFN, TFN2k(2000년 버전), Stacheldraht(철조망)

- 트리누

- 많은 클라이언트(데몬)로부터의 UDP flood 서비스 거부 공격을 유발

- TFN 공격

- UDP flood공격, TCP SYN flood공격, ICMP echo요청 공격, ICMP 브로드캐스트 공격(smurf 공격)도 가능

- Stacheldraht 공격

- 트리누와 TFN을 참조하여 제작된 도두

- 데몬과의 통신에 암호화 기능 추가

- TFN2K 공격

- 임의의 포트 사용

- 데몬은 UDP, TCP, ICMP가 복합적으로 사용

- DDoS 분산서비스 거부 공격

- 백신프로그램으로 bot 등을 없앨 수 있기때문에 효과가 있다.

- DDoS 방어 방법 ( 조상진, p.546 )

- 라우터의 ACL 이용 : 공격 주소, 포트를 등록하여 사용한다.

- 라우터의 ingress 필터링 : 지정한 IP 도메인으로부터의 패킷만을 라우터를 통과

- 라우터의 egress 필터링 : IP주소가 위조된 패킷이 인터넷으로 나가는 것을 ISP단계에서 막을 수 있다.

- 라우터의 약속된 접근 비율( CAR ) : Committed Access Rate

- 방화벽 : 포트 필터링

- 시스템 패치, 핫픽스 : 서버의 취약점, 버그를 이용하는 악성 코드 및 침입을 방지

- IDS이용

- 로드 밸런싱

- 서비스별 대역폭 제한

- DPI(Deep Packet Inspection)

- Trinoo공격

- TFN공격

- Stacheldraht공격

- TFN2K공격

- DrDos

- DRDos, Distributed Reflection DoS, 분산반사 서비스 거부 공격

- 정의

- DDoS공격의 에이전트의 설치상의 어려움 보완

- 에이전트의 설치없음

- TCP 프로토콜 및 라우팅 테이블의 운영상의 취약점 이용

- 정상적으로 서비스중인 서버를 에이전트로 활용하는 공격 기법

- TCP, BGP (Border Gateway Protocol) 취약성 이용

- 라우팅 정보 교환시 순환이 되도록 해 버린다.

- 공격원리

- Spoofed SYN Generator <-- 소스 IP가 타겟 IP로 위조된 SYN 패킷 생성

- TCP server#1, TCP server#2, ...TCP server#N <-- 정상 서비스 서버

- Target <-- 공격자의 위조된 SYN 패킷에 응답하는 SYN-ACK 패킷

- 스푸핑

- sniffing에 배해서 적극적으로 "속이다" 것. IP, MAC 등을 변경하거나 트래픽을 가로채서 다른 웹 페이지를 보여준다든가....

- 속이는 자원 : MAC주소, IP주소, 포트등

- 공격 : 시스템 권한 얻기, 암호화된 세션 복호화하기, 네트워크 트래픽 흐름바꾸기 등...

- 스푸핑 공격 - 무결성 공격

- IP스푸핑

- 공격형태

- 다른 이가 사용하는 IP를 강탈해서 어떤 권한을 얻게 된다.

- 시스템간의 트러스트 이용 - 아이디, 패스워드 입력없이 로그인을 허락해 주는 인증법

- 인증이 IP를 통해서만 수행된다.

- 예, "특정 IP에서 서버 로그인을 시도하면 로그인을 허락하라"

- 트러스트로 접속하고 있는 클라이언트를 공격해(SYN Flooding 등) 공격 대상을 네트워크에서 사라지게 하고

- 해당 IP를 공격자가 사용한다.

- 서버에 접속해서 백도어등을 설치해서 차후 공격 경로를 확보한다.

- 네트워크 계층 공격

- http://blog.naver.com/PostView.nhn?blogId=gkdus_23&logNo=140188454422&parentCategoryNo=&categoryNo=23&viewDate=&isShowPopularPosts=true&from=search

- 대응책

- 외부에서 들어오는 패킷 중에서 출발지 주소IP가 트러스트 관계에 있는 내부망 IP주소를 가지고 있는 패킷은 라우터등에서 필터링한다.

- 내부 사용자에 의한 공격은 막을 수 없다.

- 웹 스푸핑

- 공격형태

- 모든 트래픽이 공격자(중간자)를 통과하도록 구성

- 위장된 페이지를 제공하고

- 신용카드 정보나 쿠키 정보를 가로챈다.

- ARP스푸핑

- 로컬에서 통신하고 있는 서버와 클라이언트의 IP 주소에 대한 2계층 MAC 주소를 공격자의 MAC주소로 속임.

- ARP의 결과로 호스트의 주소 매칭 테이블에 위조된 MAC주소가 설정되도록 한다.

- 이제, 특정 IP로 전달되는 모든 패킷은 공격자를 통과하게 된다.

- DNS스푸핑

- 공격형태

- 브라우저에서 사이트 주소를 입력했더니 엉뚱한 사이트로 이동하더라.

- DNS에서 전달하는 IP주소를 변경하는 방법

- 허브를 사용하고 있는 환경에서 클라이언트가 DNS query를 브로드캐스팅하면 이때 공격자는 해당 도메인에 대한 가짜 IP로 DNS response를 한다.

- 클라이언트는 이제 가짜 IP로 아이디와 패스워드를 건네준다. 가짜 IP에서는 이렇게 아이디와 패스워드를 획득한다.

- 호스트 파일 변경

- IP 스푸핑

- DNS 매핑 테이블 변경

- 이메일 스푸핑

- 공격자의 신분을 위장하여 이메일을 발송하는 공격

- 사회공학 기법

- 패킷스니핑

- 스니핑 공격 대응 방안

- 암호화 기능 및 보안 프로토콜 사용 : SSL, IPSec, PGP emd

- 스니핑 탐지 방안

- Ping request 이용하는 방법

- MAC주소를 위조(로컬 네트워크에 존재하지 않는 MAC주소 사용)하여 ping request 보낸다. ping echo reply를 받게 되면 해당 호스트가 스니핑에 사용되고 있는 것을 알게 된다.

- Arp를 이용하는 방법

- non-broadcast로 위조된 ARP Request를 보냈을때, ARP response가 오면 상대방 호스트가 스니핑에 사용되고 있음을 알게 된다.

- anti-sniffer 도구

- 로컬 네트워크에서 네트워크 카드의 promiscuous 유무를 체크하여 스니퍼가 돌고 있는 가를 체크한다.

- sentinel 도구 사용

- 허브환경스니핑

- 랜카드의 2,3 계층에서의 필터링을 해제해서 프로미큐어스( promiscuous)모드로 만들면, 자신의 것이 아닌 패킷도 모두 캐치해서 볼 수 있다.

- 스니핑 공격 - 기밀성 공격

- promiscuous모드

- 스위치환경스니핑

- 스위치 재밍(MACOF)

- 공격자는 스위치의 저장 용량 이상의 MAC 주소를 네트워크에 흘림

- 스위치의 기능을 잃고 허브처럼 작동해서 모든 네트워크 세그먼트로 브로드캐스팅 하게 만든다.

- 공격자는 스위치의 저장 용량 이상의 MAC 주소를 네트워크에 흘림

- ARP Redirect

- 공격자가 "나의 MAC주소가 라우터의 MAC주소이다"라는 위조된 arp reply를 브로드캐스팅한다.

- 외부 네트워크와의 모든 트래픽은 공격자 호스트를 통하여 지나가게 된다.

- 공격자가 "나의 MAC주소가 라우터의 MAC주소이다"라는 위조된 arp reply를 브로드캐스팅한다.

- ARP 스푸핑

- ARP 테이블을 조작하여 공격대상자의 패킷을 스니핑하는 공격

- ICMP 리다이렉트

- 3계층에서 스니핑 시스템이 네트워크에 존재하는 또 다른 라우터라고 알림으로써 패킷의 흐름을 바꾼다.

- ICMP redirect 패킷을 스니핑 공격자의 IP로 지정해서 공격대상에게 전달한다.

- 이제 라우터로 보내지는 모든 패킷은 공격자로 향하게 되고 공격자는 패킷의 내용을 스니핑한 후 다시 정상 라우터로 릴레이한다.

- SPAN 포트 태핑

- Switch Port Analyzer

- 스위치에서 스니핑을 하기 위한 특별한 설정 및 장치다.

- 포트 미러링을 이용한 공격

- 포트 미러링 :

- 각 포트에 전송되는 데이터를 미러링하고 있는 포트에도 똑같이 보내주는 것

- 침입 탐지 시스템, 네트워크 모니터링, 로그시스템 설치시 많이 사용

- 스위치 재밍(MACOF)

- 스니퍼 탐지 방법

- 양대일 p.116

- Ping을 이용한 방법

- ARP를 이용한 방법

- DNS를 이용한 방법

- 유인(Decoy)방법

- ARP watch

- 네트워크 스캐닝

- TCP Open 스캔

- 포트가 열려 있는 경우

- SYN, SYN-ACK, ACK ->완전한 세션이 성립됨

- 포트가 닫혀 있는 경우

- SYN, RST-ACK

- 로그가 남는다.

- TCP Half Open 스캔

- 포트가 열려있는 경우

- SYN, SYN-ACK, RST -> 연결을 끊음

- 포트가 닫혀 있는 경우

- SYN, RST-ACK

- Stealth 스캔

- 로그를 남기지 않음. 공격자 자신의 위치를 숨김

- 포트가 열려있는 경우

- FIN, NULL, XMAS 패킷 -> 아무 응답이 없음

- XMAS 패킷 : ACK, FIN, RST, SYN, URG 플래그 모두를 설정한 패킷

- NULL 패킷 : 플래그 값을 설정하지 않는 패킷

- 포트가 닫혀 있는 경우

- FIN, NULL, XMAS -> RST 패킷

- UDP 스캔

- 포트가 열려있는 경우

- UDP패킷 -> 아무런 응답 없음

- 포트가 닫혀있는 경우

- UDP 패킷-> ICMP Unreachable 패킷

- 포트스캔

- TCP Open스캔

- TCP Half Open 스캔

- 스텔스(Stealth)스캔

- UDP 스캔

- Remote Finger Printing

- 조상진 p.551

- 세션하이재킹

- 공격형태

- 클라이언트와 서버 사이의 패킷을 통제한다. ARP 스푸핑을 통해서 모든 패킷이 공격자를 지나도록 한다.

- 서버와 클라이언트가 인증 후 통신을 하고 있을때, 공격자는 서버에 RST 패킷을 보낸다.

- 서버는 RST패킷을 받고 다시 핸드세이킹을 수행한다.

- 공격자는 연결되어 있던 TCP 연결을 인증없이 그대로 획득한다.

- 클라이언트가 Telnet등을 통해 열어놓은 세션을 아이디와 패스워드 입력없이 그대로 획득할 수 있다.

- 대응책

- Telnet -> SSH 사용

- 클라이언트와 서버 사이에 MAC 주소를 고정해서 ARP 스푸핑을 막는다.

- 전송되는 데이터를 암호화

- 지속적인 인증 : 처음 로그인 후 일정 시간내에 재 인증을 지속적으로 실시한다.

- 관리적보안

- 기본용어

- 조상진, 26

- 자산

- 취약점

- 위협

- 가로채기

- interception

- 기밀성에 영향

- 가로막음

- interruption

- 가용성에 영향

- 위,변조

- 가로채기

- 잔여위험

- DiD

- Due Care, Deligence

- 통제(Control)

- 취약점을 감소시키거나 억제하기 위해 사용되는 모든 메커니즘

- 예방통제(Preventive)

- 정책, 경고배너, 울타리

- 탐지통제( Detective)

- IDS

- 교정통제(Corrective)

- 백업, 복구, 보완

- BCP/DRP

- 예방통제같지만 교정통제로 본다.

- 예방통제

- 탐지통제

- 교정통제

- 정보보안관리

- 기업거버넌스 > IT 거버넌스 > 보안 거버넌스 > 보안 프로그램 > 보안 정책 > 표준 , 절차, 가이드라인

- 보안 프로그램

- 장기적인 조직의 보안 전략을 포함

- 보안 정책, 표준, 절차, 가이드, 베이스라인, 보안인식교육, 사고처리 등을 포함한 포괄적 개념

- 보안 정책

- 포괄적, 일반적, 개괄적임

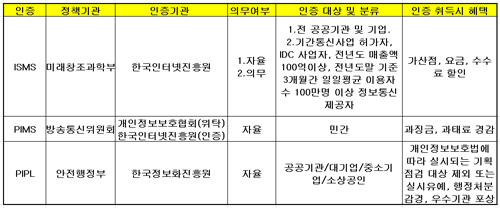

- 인증제도

- ISMS

- 조상진, p.819

- http://pims.kisa.or.kr/kor/intro/intro01.jsp

- 인증제도 개요

- 조직에 적합한 정보보호관리체계에 대하여 제3자의 인증기관(한국인터넷진흥원)이 객관적이고 독립적으로 평가하여 기준에 대한 적합 여부를 보증해주는 제도

- 공공기관을 대상으로 하는 G-ISMS는 올해 1월 1일부터 ISMS에 통합된 상황

- BS7799 인증체계의 많은 부분을 수용

- 추진체계

- 정책기관 : 미래창조과학부

- 인증기관 : 한국인터넷 진흥원(KISA)

- 인증위원회

- 인증심사원 자격 : 5년, 보수교육 후 3년 연장

- 의무여부 : 자율, 의무

- 의무대상자

- 1. 기간통신사업 허가를 받은 자로서 정보통신망 서비스 제공지역이 ‘서울특별시 및 모든 광역시’인 사업자

- 2. 집적정보통신시설 사업자(IDC)

- 정보통신서비스 제공을 위해 자체적으로 시설을 구축하여 운영하는 자

- 집적정보통신시설 일부를 임대하여 집적된 정보통신시설 사업을 하는 자는 ‘연간 매출액 또는 이용자수’ 기준 적용 - 3. 정보통신서비스부문 전년도 매출액 100억 이상 또는 전년도말 기준 3개월간 일일평균 이용자 수 100만 명 이상인 정보통신서비스 제공자

- ※ 집적정보통신시설사업자 : 타인의 정보통신서비스 제공을 위하여 집적된 정보통신시설을 운영·관리하는 사업자

- ※ 오프라인 중심으로 온라인 물품판매를 병행할 경우, 정보통신망을 이용한 서비스에서 발생된 매출을 기준으로 대상자 선정

- 인증 심사종류

- 최초심사

- 사후관리심사 : 연1회 이상

- 갱신심사 : 유효기간 3년

- 재심사( 없어짐 )

- 인증기준

- 정보보호 관리 과정(5개) - 필수

- ( 아래그림 참조)

- 정보보호 대책 - 선택

- 정보보호 대책을 구현하고 관리하는 체계 여부인지에 대한 점검

- ISMS수립 프로세스

- 추진체계

- 의무대상자

- 정보통신망 서비스 제공자 ISP

- 집적정보통신시설 사업자 IDC

- IDC중 재판매사업자(VIDC):매출액 및 이용자 수 기준적용

- 연간매출액, 3개월간 일평균이용자수 : 100억, 100만명

- 인증심사종류

- 최초심사

- 처음 인증 신청

- 인증의 범위에 중요한 변경이있어서 다시 하는 인증

- 사후관리심사 : 연1회 이상

- 갱신심사 : 유효기간 3년

- 인증기준

- 관리과정

- 정책수립,범위결정

- 정보보호 정책 구현 요소

- 정책

- 미션과 비전을 제시하는 무엇(what)을 정의

- 표준

- 요구사항(requirements) 정의

- 절차

- 정책이 어떻게(how) 구현되며, 누가(who) 무엇을(what)하는지 기술한 것

- 기준서

- 기업과 조직 전반에 걸쳐 보안 패키지(H//w, S/W 구성)를 "일관성 있게 구현"하는 방법 제공

- 최소한 이렇게는 하라.

- 지침(guidelines)

- 사례

- 계획수립, 구현등에 대한 권고사항

- 경영진 책임&조직 구성

- 위험관리

- 위험관리는 보안관리 활동중에서 가장 핵심

- 요약 과정

- 위험관리 계획 수립

- 자산 식별 & 가치평가

- 위험 식별 & 평가

- 대책 선정 & 이행계획 수립

- 위험관리 구성요소

- 자산, 위협, 취약성, 보호대책, 위험

- 위험관리 = 분석(식별) + 평가

- 1. 위험관리 방법 및 계획수립

- 위험분석 방법 선정

- 위험분석 방법론

- 베이스라인분석-관리적,물리적,법적분야

- 비형식적 접근법( 전문가 판단법 )

- 상세위험분석 - 자산중요도, 위헙, 취약점 분석

- 복합접근법= 베이스라인 접근법 + 상세위험 분석, 기술적분야

- 위험관리 계획 수립

- 위험 관리대상

- 위험관리 수행 인력

- 위험 관리 기간 등

- 2. 위험식별 및 평가

- 자산 식별 및 평가

- 위협 분석 - 발생 가능성

- 취약성 분석 - 취약 정도(%)

- 우려사항 분석

- 위험평가 - 위험도 산정

- 연간예상손실 = V(%)A(원)T(회수)

- 3. 정보보호 대책 선정 및 이행계획 수립

- 보호대책의 선정

- 평가된 위험도를 수용가능한 위험수준까지 낮추기 위한 보호대책 선정

- 위험수용, - 일정수준 이하의 위험은 감수하고 사업 진행

- 위험감소, -위험을 감소시킬 수 있는 대책 채택, 구현

- 위험 회피, -위험이 있는 프로세스나 사업 수행하지 않고 포기

- 위험전가,

- 이행계획수립

- 즉시 교정 가능한 취약점 제거

- 정책 및 절차 수립

- 정보보호 시스템 도입 및 관련 교육

- 모니터링 및 감사

- 구현계획수립

- 정보보호 대책 명세서 작성

- 위험관리 구성요소

- 자산, 위헙, 취약성, 보호대책, 위험

- 정보보호 대책명세서

- 관리체계 구축 현황서 - 관리과정 및 통제항목 포함

- 정보보호 대책 명세서( 관리과정)

- 정보보호 대책 명세서( 보호대책)

- 위험관리방법&계획수립

- 1. 위험관리 방법 및 계획수립

- 위험분석 방법 선정

- 위험분석 방법론

- 베이스라인분석-관리적,물리적,법적분야

- 비형식적 접근법( 전문가 판단법 )

- 상세위험분석 - 자산중요도, 위헙, 취약점 분석

- 복합접근법= 베이스라인 접근법 + 상세위험 분석, 기술적분야

- 위험관리 계획 수립

- 위험 관리대상

- 위험관리 수행 인력

- 위험 관리 기간 등

- 자산식별 & 가치평가

- 위험식별&평가

- 2. 위험식별 및 평가

- 위험평가 3요소 식별

- 자산식별( Assets)

- 위협 분석 Thread - 발생 가능성

- 취약성 분석 Vulneri~- 취약 정도(%)

- 우려사항 분석

- 위험평가 - 위험도 산정

- 연간예상손실 = V(%)A(원)T(회수)

- 대책선정 및 이행계획

- 3. 정보보호 대책 선정 및 이행계획 수립

- 보호대책의 선정

- 평가된 위험도를 수용가능한 위험수준까지 낮추기 위한 보호대책 선정

- 위험수용, - 일정수준 이하의 위험은 감수하고 사업 진행

- 위험감소, -위험을 감소시킬 수 있는 대책 채택, 구현

- 위험 회피, -위험이 있는 프로세스나 사업 수행하지 않고 포기

- 위험전가,

- 이행계획수립

- 즉시 교정 가능한 취약점 제거

- 정책 및 절차 수립

- 정보보호 시스템 도입 및 관련 교육

- 모니터링 및 감사

- 구현계획수립

- 정보보호 대책 명세서 작성

- 정보보호 대책명세서

- 관리체계 구축 현황서 - 관리과정 및 통제항목 포함

- 정보보호 대책 명세서( 관리과정)

- 정보보호 대책 명세서( 보호대책)

- 위험수용

- 위험감소

- 위험회피

- 위험전가

- 위험분석방법론

- 기준선접근법

- 특정 보호 대책( 실천 수단, 절차, 메커니즘) 선택 후

- 기준문서, 실무규약,업계최선 실무, 체크 리스트 활용

- 소규모 조직

- 비형식적접근법

- 정형화되고 구조화된 프로세스 대신에 개인들의 전문가 지식 및 경험을 활용

- 전문가 판단법

- 소규모, 중급 규모

- 상세위험 분석접근법

- 모든 자산에대해 상세 위험 분석을 하는 방법

- 정형화되고 구조화된 프로세스 사용

- 비용 부담

- 정부기관, 국가핵심기반 조직 - 대규모

- 정성적 위험평가와 정량적 위험 평가로 구분

- 정성적분석

- 델파이

- 이야기식 시나리오법

- 순위결정법 - 위협들을 비교해서 전문가 견해로 순위를 결정한다.

- 퍼지 행렬법

- 자산, 위협, 보안체계등 위험요소들을 정성적인 언어로 표현된 값을 사용하여 기대손실을 평가하는 방법

- 확률및영향도 분석법

- 메트릭스

- 브레인스토밍

- 점검표(체크리스트)

- 일대일 미팅

- 면접

- 설문지

- 델파이

- 정량적분석

- 조상진 p.747

- 과거자료 분석법

- 과거의 실제 손실 경험을 근거로 한 것이기때문에 가장 신뢰성 있는 위험분석 중 하나

- 수학공식 접근법

- 위협의 발생빈도를 계산하는 식을 이용하여 위험 계량화

- 확률분포법

- PERT 베타 분포 가정

- 3명의 전문가, 비관치, 정상치, 낙관치를 근거로 추정하는 방법

- 점수법

- 위협밠생 요인에 따라 점수를 부여하고 가중치를 곱해 발생빈도 추정

- 노출계수 Exposure Factor

- 위협사건으로부터 발생하는 자산가치의 손실( %)

- Vulnerability

- 단일 손실 예상, Single Loss Expectancy

- 특정 위협으로 예상되는 1회 손실액

- Asset

- ARO Annualized rate of occurrence

- 특정 위협이 발생할 년간 빈도수. 연 5회

- Threat

- ALE, Annualized Loss Expectancy

- 연간예상 손실

- V(%) x A( 원 ) x T (회수)

- 보호 대책의 가치

- 보호대책 전 ALE - 보호대책 후 ALE - 연간보호대책 비용

- 복합접근법

- 기준선 접근법 + 상세 위험 분석

- 고위험영역 - 상세위험분석

- 다른 영역 - 기준선 접근법

- 고위험영역을 빠르게 식별 처리

- 기준선접근법

- 대책구현

- 1. 정보보호 대책의 효과적인 구현

- 2. 내부 공유 및 교육

- 사후관리

- 1. 법적 요구사항 준수 검토

- 2. 정보보호 관리체계 운영현황 관리

- 3. 내부감사

- 정책수립,범위결정

- 보호대책

- 관리과정

- PIMS

- http://pims.kisa.or.kr/kor/intro/pimsIntro01.jsp

- 제도개요

- 기업이 개인정보 보호 활동을 체계적 · 지속적으로 수행하기 위해 필요한 보호조치 체계를 구축하였는지 점검하여 일정 수준

- 이상의 기업에 인증을 부여하는 제도

- ※ 기업이 개인정보보호를 위해 무엇을(what to do), 어떻게(how to do) 조치하여야 하는지에 대한 기준 제시

- 추진체계

- 인정기관 : 방송통신위원회, 인증기관 지정 및 감독

- 인증기관 : KISA(한국인터넷 진흥원)

- 대상

- 기업자율제도

- 인증심사기준

- 관리과정

- 보호대책

- 생명주기

- 추진체계

- 인증기준

- 관리과정

- 통제내용

- 개인정보 정책 수립

- 관리체계 범위설정

- 위험관리

- 구현

- 사후 관리

- 정책수립

- 관리체계범위설정

- 위험관리

- 대책구현

- 사후관리

- 보호대책

- 생명주기

- 개인정보 수집

- 개인정보 이용 및 제공

- 개인정보 관리 및 폐기

- 관리과정

- http://pims.kisa.or.kr/kor/intro/pimsIntro01.jsp

- PIPL

- 개인정보 보호 인증제

- 제도개요

- PIPL은 2013년 11월부터 본격 시행된 개인정보보호 인증제도다.

- 개인정보를 수집·이용하고 있는 공공기관 및 민간 기업이 ‘개인정보보호법’에서 요구하는 보호조치와 활동을 이행하고 일정수준 이상 달성했는지를 승인하는 제도로 인증대상은 공공기관·대기업·중소기업·소상공인에 따라 4가지 유형으로 분류되고, 자율 인증제도다.

- 추진체계

- 정책기관 : 안전행정부

- 인증기관 : 한국정보화진흥원(NIA)

- 인증심사 대상

- 신청기관 유형별 심사기준

- 개인정보 보호 인증절차

- 준비->심사->인증->유지관리 단계

- 심사기준

- 보호 관리 체계 구축

- PDCA

- 보호관리체계 수립

- 실행 및 운영

- 검토 및 모니터링

- 교정 및 개선

- 보호대책 구현

- 개인정보 처리 : 개인정보 라이프사이클 보호조치

- 정보주체 권리 보장

- 관리적, 기술적, 물리적 안정성 확보조치

- PIA

- 개인정보영향평가

- 개인정보처리시스템을 새롭게 구축하거나 기존 운영중인 시스템을 변경해야 하는 경우, 개인 정보의 침해 위험성을 사전에 조사/예측/검토하여 개인정보의 침해, 유출로 인한 피해를 최소화하기 위한 사전평가

- 개인정보 영향평가 대상 기관

- 개인정보파일을 운영하는 공공기관

- 개인정보 영향 평가 대상

- 개인정보시스템을 구축하는 경우

- 이미 구축된 개인정보처리시스템에서 개인정보파일을 수집,보유,이용,제공,파기등의 처리절차가 변경되는 경우

- 다른 기관과 개인정보처리시스템을 연계/연동하여 보유하고 있는 개인정보를 제공하는 경우

- 5만명 이상의 민감정보 파일

- 다른 개인정보파일과 연계결과, 50만명 이상의 개인정보 파일

- 100만명 이상의 개인정보파일

- 개인정보 영향평가 수행체계

- 영향평가 사전분석

- 영향평가 실시

- 평가결과 정리

- 개선계획 수립

- 위험요소를 제거,최소화할 수 있는 대처방안 마련

- 해결을 위한 유사사례 벤치파킹

- 개인정보취급자들이 취약사항을 시정하기 위한 조치사항과 책임사항 고려

- 영향 평가서 작성

- 정보보호관리등급제

- 정보보호 관리 등급 제도( 예정? )

- 기업의 정보 보호 수준을 정부가 평가해 그 결과를 알기 쉬운 등급으로 제공

- 기업이 자발적으로 보다 높은 수준의 정보보호 활동을 유지하도록 하는 것이 목적

- 기업의 통합적 정보보호 관리 수준을 제고하고 이용자로부터 서비스에 대한 신뢰를 확보하기 위해

미래 창조 과학부 장관으로부터 정보보호 관리 등급을 받을 수 있다.

- 관리체계 구축범위및운영기간

- 전담조직 및 예산

- 관리활동 및 보호조치 수준

- 보안컨설팅

- 보안기본정책수립

- 위험분석

- 정보시스템취약성진단

- 평가및상세보안정책수립

- BCP

- BCP = 핵심업무 연속성 계획 + IT 연속성 계획

= BRP + DRP

- BCP접근영역

- 24시간 비즈니스 운영체제 구축 - 예방 통제, 예방적 기능이 있으나 교정통제로 분류될 수도 있다.

- Human Resource( 인력관리체계개선)

- Process( 위기 관리 프로세스 개선 )

- Infrastructure 개선

- 구성요소

- DRP, BRP, DRS, IMP

- BIA( Business Impact Analysis, 비즈니스 영향 분석 )

- BIA 수행 단계

- 1) 주요 업무 프로세스 식별

- 2) 재해 유형 및 가능성 식별

- 3)재해시 업무 프로세스 중단에 따른 손실 평가

- 4)업무 중요성 및 복구대상 업무의 범위설정

- 5)주요 업무 프로세스 별 복구 목표시간 설정

- BIA 구성요소

- 핵심 업무 프로세스의 우선순위 결정

- 핵심적 사업 단위 프로세스 식별, 우선순위 부여

- 중단시간산정

- 핵심 프로세스의 MTD 산정

- 자원요구사항

- 핵심 프로세스에 대한 자원 요구사항 정의

- IMP ( Incident Management Plan )

- 비상사태 후 조직 구성원의 대응 절차 및 지침

- DRP ( Disaster Recovery Plan )

- 시스템, 네트워크 어플리케이션 분야의 표준운영절차서

- IT 관점 복구 계획

- DRP 영역

- 1) 재해 복구 계획 프로세스

- 2) 재해 복구 계획 테스트

- checklist

- 구조적 점검(Structured walk-through )

- Simulation

- 병렬 테스트(parallel test)

- 전체 시스템 중단 테스트(full-interruption test )

- 3) 재해 복구 프로시저

- BRP( Business Recovery Plan )

- 비즈니스 관점의 복구 계획

- Business Function Unit : 영업분야

- Support Function Unit : 인사, 재무,총무, 구매분야

- 지사/지점

- DRS( Disaster Recovery System )

- DRP을 구현한 시스템

- 천재지변, 해킹등 재해에 대비해 시스템을 회복 가능한 상태로 구축한 시스템

- 기술형태별 분류

- Mirror site - H/W, S/W, 실시간 data 미러링

- Hot Site - H/W, S/W 미러링, Not 실시간 data

- Warm Site - 중요성이 높은 업무 위주

- Cold Site - 건물(전원, 통신, 공조, 온도 시설) 준비

- 운영형태별 분류

- 독자구축, 상호이용( MA, Mutual Agreement 협정체결), 공동이용(Center 공동 부담), 상호위탁

- BCP와 DRP의 공통점

- 일부 예방적 기능이 있으나, 교정통제로 분류된다.

- 위험회피가 아니라 위험 수용이다.

- 목적은 조직의 가용성 확보이다.

- 대상은 통제를 가하고도 남아있는 잔여위험이다.

- 어떤 조직에서든 대외비로 관리한다.

- 업무연속성및재해복구

- 프로세스

- http://blog.ohmynews.com/icorea77/294443

- 조상진, p.753

- BCP4단계 접근 방법론

- 프로젝트 범위 설정 및 기획

- BIA( 사업영향 평가 )

- BCP( 사업연속성 계획)

- 계획 승인 및 실행

- BCP 5단계 접근 방법론

- 프로젝트의 범위 설정 및 계획

- 사업영향 평가(BIA)

- MTD, 위험분석, 상호의존성파악

- 복구전략 개발( Developing Recovery Strategy )

- 식별된 위협에 대한 복구 메커니즘

- 2차 사이트

- 복구계획 수립( Recovery Plan Development )

- 프로젝트 수행 테스트 및 유지보수

- BCP 6단계 접근 방법론

- 사업상 중대 업무 규정

- 사업상 중대 업무를 지원하는 자원의 중요도 규정

- 발생가능 재난에 대한 예상

- 재난 대책 수립

- 재난 대책 수행

- 대책 테스트 및 수정

- BCP 7단계( NIST 권고사항 )

- 비상계획( 연속성 계획) 정책 선언서 개발 - 경영진이 전 직원에게 잘 따르라는 공지

- 사업 영향 분석( BIA, Business Impact Analysis) 수행

- 예방 통제 식별 - 예방 통제 방법 식별, 구현.

- 복구 전략 개발 - 2차 사이트 구체화, Mirror, Hot, Warm?

- 연속성 계획 개발

- 계획 테스트 및 훈련과 연습수행

- 계획의 유지관리

- 5단계접근법

- NIST접근법

- BIA

- BIA단계 - NIST

- 인터뷰 대상자 선정

- 데이터 수집

- 비즈니스 기능 식별, 우선 순위 결정

- 비즈니스 기능별 IT 리소스 식별

- MTD 산출 : 리소스없이 업무 지속 가능 시간 산출

- 비즈니스 기능의 취약점 식별

- 개별 비즈니스 기능별 위험 산정

- 보고

- BIA 단계 - 정보시스템재해복구

- 1단계: 필요한 평가 자료 수집 ->

- 2단계: 취약점 평가 ->

- 3단계: 수집된 정보 분석 ->

- 4단계: 결과의 문서화

- 위험분석

- 상호의존성 파악

- 시스템의 위험 등급

- 매우 치명적(Mission Critical) : 컴퓨터에 의해서만 실행

- 치명적(Critical) : 제한적 수작업 대체 가능

- 필수(Essential ) : 일부 영역을 제외하고 수작업 가능

- 일반(Non-Critical) : 완전 복구시점까지 수작업 대체 가능

- 테스트

- BCP - BRP/DRP 테스트

- 체크리스트( Checklist )

- BCP 복사본을 다른 부서에 배포

- 체크 리스트를 활용하여 점검한다.

- 구조적 워크스루(Structured Walk-Through Test )

- 각 기능 대표자들의 BCP 검토회의

- 계획 목적, 범위, 가정 토의

- 시뮬레이션

- 2차 사이트로 재배치

- 실제 정보처리는 안함

- 병행테스트( Parallel test )

- 1,2차 사이트에서 업무 병행처리

- 완전 중단 테스트(Full-Interruption test )

- 1차 사이트 완전 중단

- 2차 사이트 업무처리

- 위험도가 높지만 복구계획은 필수

- 구성요소

- DRP

- DRP ( Disaster Recovery Plan )

- Data Center에 대한 복구 계획 수립

- 시스템, 네트워크 어플리케이션 분야의 표준운영절차서

- IT 관점 복구 계획

- DRP 영역

- 1) 재해 복구 계획 프로세스

- 2) 재해 복구 계획 테스트

- checklist

- 구조적 점검(Structured walk-through )

- Simulation

- 병렬 테스트(parallel test)

- 전체 시스템 중단 테스트(full-interruption test )

- 3) 재해 복구 프로시저

- DRS

- DRS( Disaster Recovery System )

- DRP을 구현한 시스템

- 천재지변, 해킹등 재해에 대비해 시스템을 회복 가능한 상태로 구축한 시스템

- 기술형태별 분류

- Mirror site - H/W, S/W, 실시간 data 미러링

- Hot Site - H/W, S/W 미러링, Not 실시간 data

- Warm Site - 중요성이 높은 업무 위주

- Cold Site - 건물(전원, 통신, 공조, 온도 시설) 준비

- 운영형태별 분류

- 독자구축, 상호이용( MA, Mutual Agreement 협정체결), 공동이용(Center 공동 부담), 상호위탁

- BRP

- BRP( Business Recovery Plan )

- 비즈니스 관점의 복구 계획

- Business Function Unit : 영업분야

- Support Function Unit : 인사, 재무,총무, 구매분야

- 지사/지점

- IMP

- IMP ( Incident Management Plan )

- 비상사태 후 조직 구성원의 대응 절차 및 지침

- DRP

- 운영형태

- 독자구축

- 상호지원계약(MA)

- 상호 지원 계약 Mutual Aid Agreement

- 유사한 장비나 환경을 가지 두개 이상의 기업간에 맺는 상호 협정을 체결

- 장점

- 비용 낮음

- 단점

- 계약 강제 이행성이 없다. - 사인간의 계약이다.

- 보안문제

- IT환경의 업데이트가 다른 업체 IT환경에 영향을 줌

- 공동이용

- 외부위탁

- 기술형태

- 라이지움 p.62

- Mirror Site

- H/W, S/W, 데이터

- 실시간 데이터 동기화

- 1차 사이트 == 2차 사이트

- 운영-운영(active-active)

- RTO : 0, 즉시 복구

- Hot Site

- H/W, S/W

- 데이터는 실시간 동기화 아님

- 운영-대기(active-standby)

- 신속한 가용성

- Warm Site

- N/W, 핵심 응용 기동 장비

- H/W 구입 지연 발생 가능

- Cold Site

- HVAC( Heating, Ventilation and Air Conditioning)

- 비용 낮음

- 건물만 임대( HVAC 갖춤, 전원, 통신, 공조시설, 온도 조절시설)

- Mirror Site

- Hot Site

- Warm Site

- Cold Site

- 복구목표

- MTD(Maximum Tolerable Downtime, 용인가능한최대정지시간)

- 치명적인 손상없이 조직이 견딜 수 있는 최대시간

- MTD = RTO + WRT( Work Recovery Time : 업무 복구시간 )

- 부서장 결정

- RTO(Recovery Time Objective, 복구소요시간목표)

- 서비스를 복구하는데 걸리는 최대 허용시간

- RTO가 0초이다 -> 실시간복구

- 경영진 결정

- RP( Recovery Period, 복구기간 )

- "실제" 업무 기능 복구까지 걸린 시간

- RPO( Recovery Point Objective, 복구시점 목표, 업무손실허용시점)

- 데이터 손실 허용 시점 - 백업 관점

- 재해시점~Data backup해야하는 시점까지의 기간

- 재해로 인하여 서비스가 중단되었을 때 유실을 감내할 수 있는 "데이터 손실 허용시점 "

- RPO가 10초이다 -> CheckPoint를 10초이내로 해서 백업 간격이 RPO를 초과하지 않도록 한다.

- RPO가 0이다-> 업무 중단 없음. 모든 데이터 보존되어야 한다.( 증권사...), 동기적 미러링사이트

- RPO

- RTO

- RP

- MTD

- 가동율

- 평균값

- MTTF(Mean Time To Failure, 평균고장시간)

- 사용시작부터 고장날때까지의 동작시간의 평균치

- 가동시간 합/ 장애건수 합

- 수리불가능한 개념으로 사용

- 높을 수록 좋다.

- MTTR( Mean Time To Repair, 평균수리시간)

- 수리시간의 평균치

- 복구시간 합 / 장애건수합

- 낮을수록 좋다.

- MTBF( Mean Time Between Failures, 평균무고장시간, 평균고장간격)

- MTTR + MTTF

- 수리가능한 개념으로 사용

- 가동율 = 가동시간 합 / 전체시간 = MTTF / MTBF = MTTF / ( MTTF + MTTR )

- MTTF

- MTTR

- MTBF

- BCP = 핵심업무 연속성 계획 + IT 연속성 계획

- 표준,인증 체계

- 프로세스 중심

- BS7799, ISO27000 시리즈, ISMS

- 제품중심

- ITSEC, TCSEC, K4, CC( 제품 + 절차(형상관리등 ))

- 제품중심

- 라이지움, p.70

- TCSEC ITSEC, CC

- 등급

- D ->C1 ->C2 -> B1 ->B2->B3->A1

- E0 ->E1 ->E2 ->E3 ->E4->E5->E6

- EAL1->EAL2 ->EAL3->EAL4->EAL5->EAL6->EAL7

- TCSEC

- 미국 내 보안 표준

- 오렌지북

- 기밀성만 다룸 - 비판

- 보안 수준

- D -> C1, C2 ->B2, B2, B3 ->A1

- C2 : 통제적 접근 보호

- B1 : 레이블을 이용한 보호

- 레드북

- 네트워크 구성요소와 관련 보안 이슈 다룸

- 통신무결성

- 서비스 거부 방지

- 기밀성, 무결성 취급, 가용성 취급 안함

- 보안등급

- None->C1->C2->B2

- ITSEC

- 유럽 보안 평가 표준

- Information Technology Security Evaluation Criteria

- 운영체제와 장치를 평가

- ToE : 평가 대상 제품 또는 시스템

- 기능성과 보증 분리 평가

- F1~F10

- E0~E6

- ISO15408-CC

- 라이지움,p.68

- CC( Common Criteria)

- TCSEC(미국), ITSEC(유럽) 기반의 국제 공통 평가 기준( ISO 15408 )

- 개발목적

- 보안제품 수출입시 이중평가 방지

- CCRA( Common Criteria Recognition Arrangement;, 국제 상호인정협정) 가입 국가간 상호 인증

- 암호알고리즘, 암호모듈에 대한 평가 기준은 없음, 각 국이 독자적으로 하고 있음

- 구성요소

- ToE (Target of Evaluation ) : 평가대상 시스템, 제품(S/W, H/W )

- PP(보호 프로파일, Protection Profile)

- 기능성 및 보증관련 고객의 요구사항 묶음

- 제품군, 전문가가 만듬.

- ST( 보안목표명세서, Security Target)

- 평가시 사용될 기능성, 보증관련 묶음

- 제조사(평가요청자)가 만듬

- EAL ( Evaluation Assurance Level ) : 7개 등급(EAL1~EAL7)

- 평가 프로세스

- Protection Profile -> ToE ->Security Target->기능관점 요구사항(SFR, Security Functional Requirements) , 보증관점 요구사항(SAR) -> 평가->등급( EAL1~7 )

- 하나의 SFR은 다수의 SAR과 매핑될 수 있다.

- 보안 기능 클래스

- 보안감사 클래스

- 통신클래스

- 암호지원클래스

- 사용자 데이터 보호 클래스

- 식별 및 인증 클래스

- 프라이버시 클래스

- 보안관리 클래스

- TSF 보호 클래스

- 자원활용 클래스

- TOE접근 클래스

- 안전한 경로/채널 클래스

- 보증클래스

- 형상관리, 명세서, 프로파일, 배포/운영, 개발, 시험, 취약성 평가, 시험, 생명주기 지원 클래스

- CCRA구성, 역할

- CAP(인증서 발행국) : 자국에 평가, 인증 제도 국축, 운영, Certificate Authorization Participant

- CCP(인증서 수용국) : CAP국가에서 발생한 인증서를 수용하는 국가. Certificate Consuming Participant

- CCRA 구성

- CCRA MC(관리 위원회)

- CCRA ES(집행위원회)

- CCRA DB(개발위원회)

- CCRA MB(개발실무위원회)

- 국내동향

- 국내 정보보호제품 평가는 CC를 준용

- CCRA 인증서 발행국

- 평가기관 - 인터넷 진흥원

- 증서 발생 - 국정원

- 요구사항문서

- 보호프로파일 Protection Profile

- 보안목표명세서 Security Target

- 절차중심

- BS7799 / ISO17799

- BS7799

- 정보보호관리체계 인증 표준 규격

- 영국 BSI 제정 표준

- 정보 보안 경영 시스템의 개발, 수립 및 문서화에 대한 요구 사항들을 정한 국제 인증 규격

- ISO17799로 채택

- PART 1 :

- ISO 27002 ( 베스트 프랙티스 )로 전환

- 정보보안관리에 대한 실무지침

- PART 2 :

- ISO 27001( 요구사항 )로 전환

- 정보보안관리 시스템에 대한 규격

- 문서화에 대한 요구사항 규격

- 개별 조직에 다른 보안관리 요건 규정

- 관리체계 수립 절차

- 보안정책 수립

- 정보보호 관리체계 범위 수립

- 위험 평가

- 위험관리

- 통제 및 통제목표 선정

- 통제사항 적용 명세서 작성

- ISO27000

- ISO 27000 family( 정보보호 관리 시스템 국제표준 패밀링)

- 설명 - 굿

- 27000 : overview and vocabulary

- 27001 : Requirements( ISMS를 구립,구현,운영, 모니터링, 검토, 유지 및 개선하기 위한 요구사항 규정 )

- 27002 : Practices( ISM을 수립하기 위한 실무적인 지침 및 일반적인 원칙 )

- 27003 :Implementation Guidelines, ISMS 구현 권고 사항, 실행지침서

- 27004 : Metrics & Measurements 측정활동기준

- 27005 : Risk Management 위험관리체계

- 27006 : certification or registration process

- ISMS참조

- BS7799 / ISO17799

- 암호모듈

- CMVP

- CMVP

- Cryptographic Module Validation Program

- "암호화 모듈"에 대한 안정성 평가

- 미국 NIST가 수행, 세계적으로 인정 받고 있음

- CMVP

- IT Compliance

- 전자서명법

- 공인인증서

- 전자서명법, 시행령

- 포함 항목

- 공인인증서

- 개인정보보호법

- 개인정보

- 개인에 관한 정보 : 법인, 단체 X

- 살아있는 개인에 관한 정보 : 사망, 실종선고 X

- 특정 개인을 알아볼 수 있는 정보 : 다른 정보와 결합하여 개인을 식별할 수 있는 정보 포함

- 개인정보보호법

- 제 3조 : OECD 프라이버시 8원칙 준용

- 제6조 : 다른 법률에 특별한 규정이 있는 경우를 제외하고는 이 법에서 정하는 바에 따른다.

- 공공기관과 민간기관 모두에 적용

- 개인정보 보호 위원회 - 대통령 소속, 의사 결정의 독립성 보장

- 개인정보 유출사실의 통지 신고제도 도입

- http://www.privacy.go.kr/pds/privacy_info.pdf

- 개인정보영향평가(33조)

- PIA Privacy Impact Assessment

- 개인정보 수집, 호라용이 수반되는 사업 추진 시 개인정보 오남용으로 인한 프라이버시 침해 위험에 대한 조사, 예측, 검토 개선하는 제도

- 공공기관의 장이 개인 정보 영향 평가를 실시한 때에는 결과를 "안정행정부장관"에게 제출해야 한다.

cf) 전자서명법 - 미래창조과학부

- 국제표준적용절차

- 인포레버, 채승기

- 정책

- 조직

- 시스템

- BCP

- 데이터성격에 따라 분류하고 주기및 백업 위치 결정

- Mirror, Hot(시간), Warm(일), Cold(달)

- ILM : Information Lifecycle Management

- Compliance

- ISO27000시리즈

- 전자서명법

- 기본용어

- 기술적보안

- 암호학

- 기본개념

- 암호알고리즘과 키

- 암호 알고리즘에서 "변경 가능한 부분"이 포함되어 있다.

- 이 "변경 가능한 부분"이 "키"이다.

- 키 스페이스(key space)

- 암호에서 사용할 수 있는 "모든 키의 집합"

- 키 공간의 크기 : 키 공간에 속하는 가능한 키의 총수

- 키 공간이 크면 무차별 공격(brute-force attack)이 어려워진다.

Enc_algoritm( char(128) A, char(2000) B){Diffusion or Confusion - 반복return x;}Enc_algorithm : 암호화 알고리즘 ( 공개)128 : 키길이(공개)A : 키( 비공개)B : 평문x:암호문- 쇄도효과( avalanche effect)

- clustering

- 키가 다른데 같은 결과가 나옴, 양방향 취약점. cf) collision(충돌)-일방향 취약점

- 암호시스템 구성 3요소

- 알고리즘 - 공개원칙( 버그등 취약점 낮아짐)

- Key길이 - 공개원칙( 버그등 취약점 낮아짐)

- Key값-비밀원칙

- 암호의 강도( Work Factor )

- 해독 비용 > 해독결과 가치, then Work Factor 높다

- 암호알고리즘(AES) < 암호모듈(FIPS 140-2) < 정보보호 제품(Common Criteria) < 응용 시스템

- 키

- 조상진 p.162

- PEB

- Salt

- 난수

- 조상진 p.172

- 난수생성기

- 의사난수생성기

- Seed

- 약한의사난수

- 강한의사난수

- 진정한 난수

- 암호기법분류

- 대치암호

- substitution cipher

- 구성 변경

- "조성비율"을 바꾸는 것

- "교환하는 규칙"

- {평문문자} != {암호문자} ( not necessary)

- 모든 전치(transposition)암호는 치환(substitution)암호이다. 즉 넓게는 위치를 바꾸는 것도 대체하는 것으로 볼 수 있다.

- 단일대치문자암호

- 조상진, 동영상 5강, p.46

- 덧셈암호

- 이동암호

- 빈도분석법을 통해 복호화가 가능

- 시저암호

- 빈도분석법

- 곱셈암호

- 아핀(Affin)암호

- 덧셈과 곱셈이 들어가는 암호화

- 다중대치문자암호

- 비게네르 암호

- 에니그마 기계

- 플레이페이 암호

- 자동키암호

- Hill암호

- 블록,행렬이용

- Rotor암호

- 애니그마 암호

- 전치암호

- Transportation, permutation cipher

- 배열 변경

- 위치 바꾸기

- {평문 문자} = {암호문 문자}

- 키 없음

- Meet me at the park ->두 줄로 지그재그로 나열

- 스키테일

- 키 있음

- 대치암호

- 암호기술

- 양방향

- 암복호화 알고리즘

- 기밀성 유지에 사용

- 키대칭성

- 대칭키 vs 비대칭키

- 대칭키 :

- 기호를 데체하거나 전치하는 것, 비밀키, 기호열(비트열)

- 기밀성

- 키 교환문제

- 비대칭키 :

- 숫자를 다른 숫자로 변환하는 것, 키 : 하나의 숫자 또는 그 이상 숫자. 소인수분해, 이산대수 이용해서 생성

- 키 교환 문제 해결

- 속도가 느림

- 대칭키와 비대칭키는 상호 보완적 관계

- 대칭

- 대칭키

- secret key

- shared key

- session key->http 서버/클라이언트 키 공유, 일시적 공유

- 암호화키와 복호화 키가 동일

- 속도 빠름

- 키 분배 힘듬

- DES,3DES,SEED,AES,ARIA

- 혼돈(confusion)과 확산(diffusion)

- 엔트로피 개념으로 설명(무질서도 증가시키는 방향)

- shannon의 정의

- confusion

- 암호문과 키 사이의 관계를 숨김

- 암호문을 이용해서 키를 찾을려는 시도를 좌절시킴

- diffusion

- 암호문과 평문사이의 관계를 숨김

- 암호문 통계 테스트, 패턴 등을 이용해서 평문을 찾으려는 시도를 좌절시킴.

- 평문의 통계적 성질을 암호문 전반에 퍼트려 숨김

- P박스/S박스

- P박스

- 단순(straight)형태

- 1) 모양 : 입력 비트수 = 출력 비트수

- 2) 역함수 : 존재

- 3) 비트수 변화 : 없음

- 축소(Compression)혀태

- 1) 모양 : 입력 비트수 > 출력 비트수

- 2) 역함수 : 없음

- 3) 비트수 변화 : 출력 비트를 줄이고자 할때

- 확장(Expansion)형태

- 1) 모양 : 입력 비트수 < 출력 비트수

- 2) 역함수 : 없음

- 3) 비트수 변화 : 출력비트를 늘리고자 할때

- S박스

- 대치(substitution)의 축소 모형

- 입력과 출력이 달라도 됨

- 역함수 존재(입력=출력) 또는 비존재 가능

- 블록기반

- 블록기반 암호화

- 블록단위

- 정해진 블록 단위로 암호화

- 같은 크기의 암호문 생성

- 암호화하려는 정보가 블록 길이보다 길 경우에는 특정한 운용 모드가 사용된다. "블록운용모드"참조

- 블록단위로 처리가 "완료"되므로 어디까지 암호화가 진행되었는가 하는 내부 상태를 가질 필요가 없다.

- 안전성 증명 방법( 공격방법)

- Chosen-Plaintext Attack( 선택평문공격)인 차분공격(Differential Cryptanalysis)

- Known-Plaintext Attack( 알려진평문공격) 인 선형공격(Linear Cryptanalysis)

- 블록운용모드(Block cipher modes of operation)

- 블록암호구조

- 페스탈(Feistel) 구조

- SPN 구조

- 참조사이트

- 알고리즘

- 블록 알고리즘 종료와 블록크기, 키 사이즈, 라운드 수

- DES(미국)

- 블록크기 : 64, 키 사이즈 : 56(+8비트 오류검증), 라운드 수 : 16, 페이스텔 구조

- IDEA( 유럽, DES 대체용)

- 블록크기 : 64, 키 사이즈 : 128, 라운드 수 : 8, SPN 구조

- AES( 미국, Rijndael)

- 블록크기 : 128, 키 사이즈 : 128, 192, 256(선택가능), 라운드 수 : 10, 12, 14, SPN 구조

- SEED(한국, DES 유사)

- 블록크기 : 128, 키 사이즈 : 12 라운드 수 : 16, 페이스텔 구조, 민간용

- ARIA( 한국, AES 유사)

- 블록크기 : 128, 키 사이즈 : 128, 192, 256, 라운드 수 : 10+2, 12+2, 14+2 -> 12, 14, 16, SPN 구조

- 페스탈(Feistel) 구조

- 라운드 함수를 반복적으로 적용

- 장점 : 암복호화 과정에서 역함수가 필요 없다

- 단점 : 구현시 스왑(Swap)단계 때문에 연산량이 많이 소요,

암호에 사용되는 라운드 함수를 안전하게 설계해야 한다 - 대표적인 암호 : DES

- SPN 구조

- Substitution-permutation Network

- 병렬연산 가능

- 단점 : 암복호화 과정에서 역함수가 필요하도록 설계되어야 한다

- 장점 : 중간에 비트의 이동없이 한번에 암복호화가 가능하기 때문에 페스탈 구조에 비해 효율적으로 설계할 수 있다.

- 대표적인 암호: AES( 현재 널리 상용)

- DES/3DES

DES( Data Encryption Standard)알고리즘의 특징

- DES

- 목적

- Data Encryption Standard( 데이터 암호화가 목적)

- cf) PKI는 키 교환이 목적

- 방식

- Substitution + Permutation

- 안전성 : S-box에 의존(비선형 함수로 구성된 8개의 S-Box )

- Substitution : 비트들을 다른 비트들로 전환. 혼돈(confusion) 제공

- Permutation : 비트들의 순서를 재배열. 확산(Diffusion) 효과 제공

사례

- : Kerberos( "대칭" 암호 기법에 바탕을 둔 "티켓" 기반 "인증" 프로토콜 )

라운드 회수

- : 16회전(1라운드 : S-box, P-box가 한번씩 수행된것 )

DES 구조

- 페이스텔(Feistel)[네트워크] 구조

- "네트워크"라 표현하는 이유는 그 구성도가 그물을 짜는 것 같이 교환되는 형태로 구성되기때문

- 조상진, P.70( !!! )

DES 함수 구성 4요소( !!!)

확장p-박스, 키XOR 연산, S-박스8개, 단순p-박스

조상진, p.71

crack 원인

- : 짧은 키 사이즈

키 사이즈 :

- 유효 키 : 56비트

- 패리티 비트 : 8비트 오류 검증 후 버림

- 전체 : 64비트

- 블록 사이즈

- : 64비트 단위로 암호화

- 복호화는 암호화의 역순이다.

Crack 타임 계산

- 만약, WEP(Wired Equivalent Privacy) : 40비트의 키 사이즈, 크랙에 1시간 소요된다면

DES 크랙타임? - 2^40 : 1hr = 2^56:x => x=2^16 = 65536 hr

3DES

- 암호화->복호화->암호화(EDE)과정

- 전체 라운드 수 : 16x3 = 48 라운드

- 키가 3개인 경우(DES-EDE3 )

- 유효(실질)키길이 : 56x3 = 168

- 전체키길이 : 64x3 = 192

- 조상진 p.75

- 키가 2개인 경우( DES-EDE2 )

- 처음과 세번째 키가 같고, 두번째 키만 다르다.

- 유효(실질) 키 길이 : 56x2 = 112

- 전체 키 길리 : 64x2 = 128

- 조상진 p.76

- 복호화(!!)

- 키3->키2->키1

- 복호화->암호화->복호화(DED)

DES, 2DES, 3DES

- DES

- 키길이 : n=56

- 키 탐색횟수 : (2^56)

- 2DES

- 키길이 : 2n = 112

- 키 탐색횟수 : 2^n+1 = 2^75

- 3DES

- 키 길이 : 3n= 168

- 키 탐색횟수 : 2^2n = 2^112

- 2DES는 키 길이가 57비트 효과밖에 없음

- 중간 일치 공격(Meet-in-the-middle attack)에 취약

- AES

AES

- Advanced Encryption Standard, DES 대체용, NIST에서 공모

- 경쟁방식에 의한 표준화

- AES선정시 고려사항

- 속도 빠를것

- 단순, 구현 쉬울것

- 스마트카드나 8비트 CPU등의 계산 능력이 낮은 플랫폼에서도 효율적으로 동작할 것

- 키 사이즈 128비트 or 192비트 or 256비트 중 선택 가능

- 알고리즘은 공개되어야 함

- 여러 후보 알고리즘중에서 최종적으로 Rigindael 사용하게 됨

특징

- H/W, S/W 구현이 용이

- 초경량 알고리즘 : 스마트카드->데이터 암호화, 스마트폰 탑재

- SPN 구조 -> 속도가 빨라짐

- AES의 처리 데이터 단위

- 5개 단위로 계산됨

- 비트, 바이트, 워드, 블록, 스테이트(state, 블록들의 나열, 행렬)

SPN(Substitution-Permutation Network)

- 병렬성 제공, 고속

- 최근 병령성을 지원하는 CPU에 유리

- 1라운드는 4개의 연산( S-박스에 의한 치환, P-box에 의한 이동, 열변환, 키 XOR연산 )으로 이뤄진다.

AES 암호 구조도

- 조상진 p.77

- 교차 연산, 성능 낮음

- 3Layer : Non-linear, Linear, Key Mixing

- DES보다 안정하고 3DES보다 효율적

- 구조 간단-소프트웨어, 하드웨어, 펌웨어로의 구현이 적합

Rijndael

- 블록크기 : 128비트

- 키 사이즈 : 128부터 256까지 32비트 단위로 선택가능

( AES에서 제시한 키사이즈 응모 조건보다 우수함 ) - 키의 크기와 라운드 수를 가변적으로 설정하여 유연하게 사용

- SEED

SEED

- 전자상거래, 금융, 무선통신 등에서 전송되는 정보 보호

- ARIA

ARIA

- 정부기관용 차세대 암호기술

- AES와 유사, SPN 구조( = ISPN 구조( Involutional SPN ) )

- 블록크기 : 128, 키 사이즈 : 128, 192, 256, 라운드 수 : 10+2, 12+2, 14+2 -> 12, 14, 16

- IDEA

SPN구조

IDEA( 유럽, DES 대체용)

- 블록크기 : 64, 키 사이즈 : 128, 라운드 수 : 8

- RC2/RC5

- SKIPJACK

- HIGHT

- 우리나라 알고리즘

- RFID, USN, 저전력, 경량화 요구 환경에 적합

- 64비트 블록암호

- 블록 알고리즘 종료와 블록크기, 키 사이즈, 라운드 수

- 블록운용모드

- 블록운용모드 - 굿

- ECB(Electronic codebook) - KPA 공격에 취약 , 패턴 노출

- CBC(Cipher-block chaining)- 가장 널리 사용됨

- IPSec, Kerberos v5에서 사용

- 평문의 반복은 암호문에 반영되지 않음.

- 복호화 병렬처리 가능, 암호화 병렬처리 불가

- IV사용

- CFB(Cipher feedback) -

- 암호알고리즘의 입력 : 1단계 앞의 암호 연산 결과 블록

- 복호화 병렬처리 가능, 암호화 병렬처리 불가

- 패딩 불필요(스트림 암호화 처리)

- OFB(Output feedback) -

- 스트림 모드

- 암호알고리즘의 입력 : 1단계 앞의 암호 알고리즘의 출력

- 암호문의 1비트 오류는 대응되는 평문의 1비트에만 영향을 줌.

해서 잡음이 발생하기 쉬운 통신 채널상에서 스트림 형식의 데이터를 전송할 때 주로 사용됨 - 영상, 음성 인코딩,디코딩시 사용

- 패딩 불필요(스트림 암호화 처리)

- 암복호화 동일 구조

- 병렬 처리 불가

- CTR(Counter)

- 스트림 모드

- 블록을 암호화할때마다 1씩 증가하는 카운터를 암호화해서 키 스트림 생성

- 카운터 초기값은 암호화할때마다 다른 값(nonce, 비표)를 기초로 해서 만듦.

- OFB 모드와 같은 스트림 암호의 일종

- 장점 : 패딩 불필요, 암호화/복호화 동일 구조, 병렬 처리 가능( 암호화, 복호화)

- ECB

- CBC

- PCBC

- CFB

- OFB

- CTR

- 스트림기반

- 스트림 암호

- bit단위(혹은 1바이트) 연산

- XOR( exclusive or) 연산 주로 사용

- 특징

- 블록 암호 방식보다 연산이 매우 빠르지만 암호화 강도는 약하다.

- 실시간성을 요하는 음성, 영상 스트리밍 전송, 무선 암호화방식에 사용됨

- Only Confusion효과만 있다.

- 데이터의 흐름을 순차적으로 처리해가기때문에 어디까지 암호화가 진행되었는가하는 내부 상태를 가지고 있다.

- 알고리즘

- 비즈네르(Vigenere), 버넘(Vernam) 암호(One Time Pad )

- RC4

- 키를 생성하는 것이 주된 관심사

키

| - 평문 ->연산->암호화

- 키 생성방법에 따라 "동기식", "비동기식"으로 구분

- 동기식

- 키는 평문 또는 암호문과 독립적

- OneTimePad

- 평문과 랜덤한 비트열과의 XOR만을 취하는 단순한 암호기법

- 장점

- 수학적으로 해독불가능하다는 것을 증명 : 새넌( Shannon)

- OTP아이디어는 스트림 암호에 활용

- 의사난수생성기 등을 통해 강력한 암호를 구축할 수 있다.

- 단점

- 평문과 동일한 길이의 키가 필요.

- 배포가 어려움

- 생성, 배송의 비용과 상관없이 기밀성을 최우선으로 고려해야 하는 경우에만 사용한당- 강대국간의 핫라인등

- FSR

- Feedback Shift Register

- Shift + Feedback으로 구성

- LFSR

- Linear FSR

- NFSR

- None-linear FSR

- 비동기식

- 키는 평문 또는 암호문과 종속적

- OFB모드

- CTR모드

- RC4

- MUX generator

- 키교환

- 사전공유

- 키배포센터

- 디피-헬만방식

- 공개키방식

- 수신자 공개키를 이용해서 대칭키를 암호화해서 전달한다.

- 비대칭키

- 비대칭키

- private key( 공개키를 지칭하는 secret key와 혼용하기도 함. 문맥으로 이해해야 함)

- public key

- 암호화 키와 복호화 키가 상이

- 속도 느림

- 별도 분배 구조

- 알고리즘 종류

- 소인수분해 : RSA, Rabin

- 이산대수방식 : Elgamel, DSA, DH(디피-헬만)

- 타원방식 : ECC

- 목적

- 대칭키 교환 목적

- 키 개수 :

- 2N( N : 사람수), 대칭키의 경우 : N(N-1)/2

- Q. 사용자가 ( )명을 넘어가면 대칭키 방ㅇ식의 최대키 개수는 비대칭키 방식의 최대키 개수를 초과하기 시작한다.

N(N-1)/2 = 2N -> N=5

- 보안서비스

- 기밀성, 부인방지, (메시지)인증

- PKI 프로토콜에 사용됨

- 소인수분해방식 (p R ime factor)

- key size : 1024~2048 bits

- RSA

- RSA 암호화, 복호화

- 조상진, p.105

- http://math88.com.ne.kr/crypto/text/chap7/7-2.htm

- 소인수분해 공격을 당하지 않기 위해서 RSA는 모듈(공개키)로 값을 1024 비트 이상 사용할 것을 권장한다.

- 선택된 암호문 공격(Chosen Ciphertext Attack)1

- 선택된 암호문 공격(Chosen Ciphertext Attack)2

- 선택된 암호문 공격(Chosen Ciphertext Attack)3

- 공유법 공격(Common Modules Attack)

- RSA암호는 두 소수의 곱인 공개된 수 을 인수분해하면 해독되기 때문에 RSA암호공격은 소인수분해의 문제와 직접적인 관련이 있다. 따라서 인수분해의 알고리즘이 결국은 RSA암호를 공격하는 수단이 된다.

- 무차별공격

- 중간자공격

- Factoring Attacks

- Rabin

- 이(!)산대(!)수방식

- key size : 1024~2048 bits

- ElGamal

- DSA

- DSA는 미국의 전자서명 표준이 DSS가 있는데, 이것은 DSA 알고리즘을 사용한다.

- DSA는 슈노어(Schnorr)와 엘가멜(ElGamal) 알고리즘을 기반으로 한다.

- DSS( Digital Signature Standard)

- DSA(Digital Signature Algorithm)

- 양대일, 300

- Diffie-Helman

- 타원곡석

- Elliptic Curve Cryptosystem

- 160비트키의 ECC는 1024비트의 RSA 키와 동일한 보안수준을 제공한다.

- 스마트카드, 무선 통신 단말기등 메모리와 처리능력이 제한된 응용분야에 효율적

- 특징

- 키가 짧다

- 빠르다

- 자원 효율적

- key size : 160 bits

- ECC

- 일방향

- 해시

- 해시 조현혁 2010

- 무결성, 인증에 사용

- 변동크기입력->고정크기 출력

- MDC : Modification Detection Code

- 메시지 무결성 검증용 해시

- 무결성 검증, 키 없음, MD4/5, SHA-1

- MAC : Message Authentication Code

- 관용암호방식 + 해시방식

- 무결성 검증 + 메시지 인증, 키 있음

- 메시지 인증용 해시( 관용키를 이용해서 일정길이의 Code 생성 )

- 블록암호에 기반한 해시 함수

- Davis-Meyer, MDC-2, MDC-4

- 대수적 연산에 기반한 해시함수

- MASH-1, MASH-2

- 전용해시함수

- MD4,5, SHA-1/2, HAS-160, RIPEMD-160

- MD4/5

- SHA1/2

- SHA-1- 160비트 결과( 해시 결과값 길이 ) , 블록크기: 512 비트

- SHA-256 - 256 비트 결과, 블록크기: 512 비트

- SHA-384 - 384 비트 결과 , 블록크기: 1024 비트

- SHA-512-512 비트 결과, 블록크기: 1024 비트

- 공격

- 무차별공격

- "약한 충돌내성 공격" -" 제2 역상 저항성"에 대한 공격

- 조상진, p.123, 118

- 생일공격

- "강한 충돌내성 공격" -"충돌 저항성"에 대한 공격

- 조상진, p.123, 118

- 무차별공격

- MDC

- MDC = Modification Detection Code

- 무결성 검증 - 원본 파일의 변조 여부 확인

- 키가 없다.

- "메시지"와 송신측에서 계산한 "메시지의 해시값(MDC값)"을 수신측에 전송한다.

- "메시지"는 insecure channel 사용 가능

- MDC값 : secure channel을 사용해서 수신측에 전달해야 한다.( MDC값이 노출되어 변경되면, 수신측에서 최종 무결성 검증을 할 수 없다)

- 무결성

- MAC

- hash+대칭키

- MAC : 공유키로 메시지를 암호화한 후 해싱한 결과값

- MAC => 무결성 + (메시지) 인증

- "메시지" 와 "송신측의 MAC"이 수신측으로 전달

- 기밀성 x , 부인방지(x)

- 메시지 인증 : 메시지 출처

- MAC은 insecure channel로 보내도 괜찮다(쌍방만 공유를 하고있는 대칭키가 있기때문이다.)

- 무결성

- 메시지인증

- 공격

- 재전송공격

- 순서번호

- 타임스템프

- 비표

- 재전송공격

- 해시 조현혁 2010

- MAC 알고리즘

- CBC-MAC

- HMAC

- CMAC

- 해시

- 위치에 따른 분류

- 종단간암호화

- 종단간 암호화

- 네트워크 계층으로부터 어플리케이션 계층에서 암호화가 이뤄진다.

- 송수신자 단말에서 암복호화가 된다.

- 암호화 범위: 헤더(라우팅 정보)는 암호화되지 않음

- 트래픽 분석 : 취약

- 암호화 주체 : 사용자(소프트웨어로 구현)

- 종단간 암호화

- 링크암호화

- 링크암호화

- 물리계층과 데이터링크 계층에서 암호화

- 중계 노드에서 매번 복호화,암호화 반복

- 암호화 범위: 헤더를 포함한 모든 데이터가 암호화

- 트래픽 분석 : 트래픽 분석 공격이 어려움

- 암호화 주체 : ISP,통신업자

- 링크암호화

- 종단간암호화

- HW / SW 암호화

- 하드웨어

- 스트림 방식

- 성능 높음

- 비용 높음

- 안정성 : 높음, 전용이기에 충돌 없음

- 소프트웨어

- 블록방식

- 성능 :용량이 커지면 떨어짐

- 비용 낮음

- 안정성 : 낮음, os위에 올려져서 충돌 있을 수 있음

- 양방향

- 암호분석

- 암호분석, 해독학 cryptanalysis

- 최종적으로 평문, 키을 알아내는 것

- 용어의미

- Known- (어쩌다) 주어진 상황

- Chosen-선택해서 (적극적으로) 값을 얻을 수 있는 상황

- adaptive-이전 적용 결과로 나타난 값 중에서 선택하는 상황( 진화됨 )

- 아래로 내려갈 수록 공격자에 유리

- Ciphertext Only Attack, COA( 암호문 단독 공격 )

- 1)상황 : 암호문만을 얻을 수 있는 상황

- 2)알려진정보 : 암호문

- 3)목표 : 평문, 키

- 4)비고 : 패턴없음, 어려운 공격,

- 5)사용예

- 전수조사 공격(brutal-force attack) - 알고리즘과 키공간 안다는 가정

- -> 방어법 : 키공간을 늘린다.

- 통계적 공격- 평문 언어의 공유한 특징으로 정보 획득(빈도분석, 알파벳 e)

- -> 방어법 : 평문 언어의 특징이 드러나지 않게 설계

- 패턴 공격

- ->방어법 : 암호문을 랜덤하게 설계

- Known Plaintext Attack, KPA ( 기지 평문 공격)

- 1)상황:도청을 통해 얻은 암호문뿐만 아니라 해당 평문도 얻은 상황

- 2)알려진 정보 : (암호문, 주어진 평문)

- 3)목표: 키, Ci->Pi

- 4)비고

- Chosen Plaintext Attack, CPA(선택적 평문 공격 )

- 1) 상황 : 선택된 평문으로 암호문을 얻을 수 있는 상황,

암호기에 접근할 수 있는 상황

예, 이브(도청자)가 앨리스(송신자)의 컴에 접속할 수 있는 상황

키가 송신자의 SW에 포함되어 알 수 없는 상황 - 2) 알려진 정보 : (선택된 평문, 해당 암호문)

- 3) 목표 : 키, Ci->Pi

- 공개키 시스템 공격에 많이 사용( 평문 + 상대방 공개키 -> 암호문 )

- 4) 비고

- 적응적 선택 평문 공격( Adaptive CPA) :

- -CPA에비해 선택햐야 하는 평문이 적음

- -반복, 진화되고 있음

- Chosen Ciphertext Attack, CCA( 선택적 암호문 공격)

- 1)상황 : 선택된 암호문으로 평문을 얻을 수 있는 상황

복호기에 접근할 수 있는 상황 - 2) 알려진 정보 : (선택된 암호문, 해당 평문)

- 3)목표 : 키, Ci->Pi

- 4) 비고

- Adaptive CCA : CCA에 비해 선택해야 하는 암호문이 적음

- 암호문단독공격

- 기지평문공격

- 선택적평문공격

- 적응용 선택적 평문공격

- 선택적 암호문 공격

- 적응형 선택적 암호문 공격

- 적응형 선택적 평문-암호문 공격

- 고무호스 암호분석

- 고무호스 암호 분석 Rubber-hose cryptanalysis

- 사회공학기법

- 키를 얻을때까지 키를 가지 사람을 공갈, 협박, 고문을 통해 키를 획득하는 방법

- RSA공격

- RSA는 인수분해의 어려움에 기반을 둔 것이므로, 공개키을 인수분해만 할 수 있 다면 간단하게 공격을 당한다.

- RSA는 인수분해의 어려움에 기반을 둔 것이므로, 공개키을 인수분해만 할 수 있 다면 간단하게 공격을 당한다.

- Kerckhoff원리

- 암호 시스템의 안전성에 대해 ‘키 이외에 알고리즘을 포함한 암호 시스템의 모든 것이 공개되어도 안전해야 한다’

- 암호 방식의 안전성을 공개적으로 검토하게 하여 안전성을 확인하는 것이다.

- 암호 시스템의 안전성에 대해 ‘키 이외에 알고리즘을 포함한 암호 시스템의 모든 것이 공개되어도 안전해야 한다’

- 선택적 키공격

- Chosen-Key Attack, CKA

- 키를 선택할 수 있다는 것을 의미하는 것이 아님

- 상이한 키간의 관계에 대한 지식을 가지고 이를 바탕으로 공격하는 방식

- 암호화설계목표

- Work Factor

- 공격자가 암호화 방법을 깨는데 걸리는 노력(리소스)

- key size 늘림

- round 회수 늘림

- block size 늘림

- 공격비용:100억 > 데이터값어치 : 10억

- 64비트 -> 2^64 hr

128비트 ->2^128 hr => 2^64 hr차이

- Work Function

- Computationally infeasible

- Work Factor

- 암호분석, 해독학 cryptanalysis

- 암호프로토콜

- 전자서명

- 전자서명

- 전자서명 = 문서->해시값->송신자개인키( RSA, DSA) 암호화

= 암호화( 송신자 개인키, 문서 해시값) - 문서 + 전자서명을 수신자에게 전달

- 전자서명의 주요 기능

- 전자서명 기능 = 인증(사람), 부인방지, 메시지 인증( 무결성 ),,,,기밀성( X )

- 위조불가

- 변경불가

- 재사용 불가 : 전자문서의 서명을 다른 전자문서으 서명으로 사용할 수 없어야 한다.

- 재생공격(Replay Attack)방지

- 전자봉투

- 전자서명 + 기밀성

- 국내표준 전자서명 알고리즘

- KCDSA : 이산대수와 인증서를 기반으로 한 서명알고리즘

- ECKCDSA : KCDSA를 타원곡선을 이용하여 변경된 알고리즘

- HAS-160 : KCDSA에서 사용될 목적의 국내표준 해시 알고리즘

- MDC, MAC의 제공 보안 서비스와 비교

- 무결성

- 메시지인증

- 부인방지

- 메시지복원형서명

- 조상진 p.135

- 부가형 서명

- 조상진 p.135

- 공격

- 중간자공격

- 일방향해시함수공격

- 전자봉투

- 무결성

- 메시지인증

- 부인방지

- 기밀성

- PKI

- 구성요소

- 인증기관

- 등록기관

- 디렉터리 서비스

- X.500, LDAP

- 사용자

- 관리대상

- 인증서

- 사용자 인증서 = 사용자 정보 + 발급자 정보

- 사용자 정보 : 사용자 공개키 정보

- 발급자 정보 : 발급자 공개키 즉 발급자 인증서를 얻는데 사용.

- 사용자 인증서 정보 무결성 검증

- (사용자 인증서 정보 해시값)의 해시값#1 + 발급자 개인키 = 서명값

- 서명값 + 발급자 공개키 = 해시값#2

- 해시값#1 = 해시값#2 이면, 인증서의 정보가 변경되지 않았음을 즉 발급자(인증기관)에서 인증해준 그대로의 정보임을 알 수 있다.

- X.509

- 사용자 인증서의 요소는 X.509 표준 규격에 따라서 정의된다.

- 버전, 일련번호, 인증서 서명을 해싱하는데 사용한 알고리즘 식별자, 인증서 발행기관, 사용자의 공개키 등...

- CRL

- OCSP

- 온라인 인증서 상태 확인 프로토콜 Online Certificate Status Protocol

- OCSP

- 인증서

- PKI형태

- PKI구조별 장단점, 조상진 .p.157

- 계층구조

- 상위 인증기관이 하위 인증기관에게 CA 인증서를 발행

- 하위 인증 기관은 상위 인증기관의 인증정책에 영향을 받는다.

- 최상위 인증기관 간의 상호인증은 허용하지만 하위 인증기관간의 상호인증은 원칙적으로 배제한다.

- 네트워크 구조

- 상위인증기관의 영향이 없이 인증기관 각각이 자신의 인증정책에 따라 독립적으로 존재하는 형태

- PKI메시지 전달

- PKI 사용해서 전달되는 메시지 구성

- PKI 메시지 = 전달하려는 원본 메시지 + 송신자의 전자서명 + 송신자의 공개키 인증서

- 기밀성을 위해 대칭키를 이용해서 PKI 메시지를 암호화한다.

- 대칭키를 숨기기위해서 전자봉투에 넣는다( 대칭키를 수신자의 공개키로 암호화한다)

- 암호화된 PKI 메시지 + 전자봉투(대칭키포함) 전달

- 구성요소

- 영 지식 식별 프로토콜

- PGP

- 신뢰망

- 전자서명

- 안정성평가

- 암호 알고리즘 평가

- 암호 모듈 평가

- 암호 알고리즘을 이용해서 암호 서비스(기능성, 무결성 모듈)에 대한 안정성 평가

- 암호 알고리즘의 안정성과는 별도로 모듈의 안정성 평가만 포함

- CMVP( Cryptographic Module Validation Program )

- 미국 NIST와 캐나다 주정부가 공동 개발한 안정성 검증 프로그램

- 정보보호 제품 평가

- CC - 암호알고리즘, 암호 모듈에 대한 평가 기준은 없음. 각국에서 각자 하도록 하고 있다.

- 평가과정

- 암호 알고리즘의 이론적 평가->검증된 암호모듈 -> 정보보호 제품의 안정성 평가 -> 제품으로 구성된 응용 시스템의 안정성 평가 순

- 암호알고리즘평가

- 기본개념

- 네트워크보안

- 유/무선보안

- Firewall

- 참조

- 방화벽 종류 - 굿!

- Firewall 구성요소

- 방화벽 시스템-굿

- 방화벽 구성

- 내부 --- 라우터#1 --- DMZ --- 방화벽---DMZ--- 라우터 #2 --- 외부

- 라우터 2개로 DMZ 구성

- 라우터#1

- Lockdown 상태 유지(불필요한 서비스 데몬 제거->안전한 상태 유지)

- 방화벽 호스팅( 방화벽 SW 설치)

- 배스천 호스트

- 로그 관리 효율

- 라우터 #2

- 패킷 필터링 방화벽 역할

- L3, L4

- 로그 관리 비효율적...

- DMZ내 방화벽

- 1세대 : 패킷 필터링 - IP주소, 패킷 주소

- 2세대 : Application FW - 내용까지 검토

- 3세대 : 상태기반 FW - 성능문제 해결, 보안성이 좀 떨어짐

- 방화벽유형

- 방화벽 유형 - 조상진, p. 575

- 패킷 필터링 방화벽

- source ip, source port, destination ip, destination port 기반의 필터링

- ip, tcp, udp, icmp 등의 헤더 정보 검사 후 미리 설정한 액세스 제어 규칙에 따라 패킷의 통과 여부를 결정

- 목적지 호스트, 라우터로 패킷 전달하고 잊어버림.

- 상태기반 검사 방화벽

- 각 패캣들마다 종료될 때까지 어떤 패킷이 전달되었는지를 기억

- 모든 통신 채널을 추적하는 상태테이블 유지

- ( "누가 무엇을 누구에게 말했는가"에 대한 상태 정보 테이블을 유지한다. )

- 네트워크와 전송계층에서 동작한다.

- 포트 스캐닝을 사전에 예방 - 사용할때만 포트가 열린다.

- 프록시 방화벽

- 응용프로그램 수준 프록시 방화벽(Application level Proxy)

- 패킷 전체를 검사, 패킷안의 문백에 기반하여 접근결정을 내린다.

- 서비스별로 프록시가 존재( http 프록시, FTP 프록시, SMTP, 텔넷 등)

- 회선 수준 프록시 방화벽( Circuit Level Proxy)

- 세션 계층에서 동작하며 클라이언트와 서버간 세션에 대한 매개역할을 수행한다.

회선 수준 프록시 방화벽에 내부망의 시스템들이 외부망과의 접속을 의뢰하고, 방화벽은 그 요구에 따라 외부 망과 접속을 수행한다. - 클라이언트와 서버 사이에 회선을 생성시키고 세션 계층에서 보호방법을 제공

- 방화벽과 Protocol(ex:SOCKS) 을 주고 받기 위하여 Client Program 수정이 필요하다.

- 패킷 필터와 유사하게 작동.패킷의 페이로드안의 데이터보다는 패킷 헤더안의 데이터를 검사

- SOCKS 프로토콜

- 현재 거의 사용되지 않고 있음

- 조상진, p.577

- 커널 프록시 방화벽

- 모든 조사와 진행과정이 커널에서 이루어지고 운영체제에서 높은 소프트웨어 계층까지 전달할 필요가 없다.

- 응용 프로그램 레벨 방화벽보다 성능이 좋다.

- 패킷필터링방화벽

- 상태기반검사방화벽

- 프록시 방화벽

- 설치유형

- Screening Router

- screening router

- 외부 NW --- Screening Router --- 내부 NW

- 스크리닝기능 즉 패킷 필터링을 하는 라우터를 방화벽으로 사용

- 3계층, 4계층의 IP, 포트를 이용한 필터링

- 많은 규칙을 걸면 라우터에 부하가 걸려 대역폭을 효과적으로 이용할 수 없음.

- 패킷 필터링 방화벽-> 정책 구현이 힘듬

- 필터링 속도가 빠름. 비용이 적게 듬.

- Bastion Host

- 외부 NW --- B.H --- NW

- Bastion Host

- 방화벽 소프트웨어가 설치되는 호스트(서버)

- NIC는 하나만 사용한다.

- 불필요한 프로그램이나 사용자 정보 제거, 방화벽 기능에만 충실

- 응용 계층에서 작동하는 방화벽

- 로깅, 모니터링-로깅 쉽다.

- 2계층 공격을 통한 방화벽 우회 공격에 취약

- Dual-Homed Host

- Dual-Homed Host

- 외부 NW--- [ NIC | B.H | NIC] --- 내부 NW

- 2개의 NIC 사용

- 상대적으로 설치 및 유지보수가 쉽고,

- 응용 서비스 종류에 좀 더 종속적이므로 Screening Router보다 안전하다.

- 라우터 기능은 존재하지 않는다.

- Screened Host Gateway

- screened host gateway

- 외부 NW--- Screening Router --- [ NIC | B.H | NIC] --- 내부NW

- Screening Router + Bastion Host

- Screeing Router에서 필터링한 패킷을 Bastion Host에서 점검

- 네트워크 계층, 응용 계층에서 방어

- 비용많이 듬

- Screened Subnet

- screened subnet

- DMZ 역할을 하는 서브넷을 운영하는 방식

- 외부 NW --- Screening Router---[ NIC | B.H | NIC]---Screening Router ---내부 NW

- Screening Router

- IDS

- IDS, 침입탐지 시스템 조상진 p.564

- HIDS - Host-based IDS

- 로그 정보 이용

- 비정형을 추측해서 해당 호스트만 잡아줌

- 트로이 목마 , Logic-Bomb,

- 백도어 : 로그가 안남으므로 심각, maintenance hook, 사용 후 제거해야..

- 특정 시스템과의 O/S와 밀접히 결합되어 각종 행위를 분석하므로 정교한 모니터링과 로깅이 가능

- 개별 호스트의 O/S가 제공하는 보안감사 로그, 시스템 로그, 사용자 계정 등의 정보를 이용해서 호스트에 대한 공격을 탐지

- NIDS - Network-based IDS

- 스니퍼를 설치해서 감지. 무차별 모드(promiscuous mode)에서 동작하는 NIC에 설치됨

- 해당 N/W의 모든 트래픽을 분석

- 웜(worm)을 잘 잡아줌( 웜 : 자가증식 가능 )

- N/W를 새로 설치하면 N-IDS 교체

- 미탐지율( False Negative) : 비정상을 알아보지 못할 확률

오탐율(False Positive) : 정상을 알아보지 못할 확률 - 탐지방법에 의한 분류

- 오용 탐지 Misuse Detection 모델 - 지식기반, 시그너쳐 기반

- 잘못된 패턴과 시그너처를 정의-> 업데이트 필요

-> 비정상을 정의해놓고 그 외는 정상으로 판단 - 미탐지율( False Negative) 높다.

- 불확실성 해소

- 제로데이 공격 탐지 불가능

- 시스템 예)

- 전문가 시스템

- 침입 또는 오용의 패턴을 사전에 정의해 놓음

- 이것을 입력되는 감사정보와 비교하여 침입을 탐지하는 방법

- 상태 전이(State Transition) 기법

- 공격 패턴별 시스템의 상태 변화를 미리 상태전이도로 정의해 놓음

- 이것을 실시간 발생하는 사건에 의한 시스템의 상태 변화와 비교하여 탐지하는 방법

- 이상 탐지 Anomaly Detection 모델 - 행위기반, 학습모드, 패턴

- 사용자의 행동 양식을 분석 후 정상적인 행동을 사용자별로 정량적 프로파일 정의 : I/O 사용량, 로그인 회수, 패킷양 등

- 사용자의 프로파일과의 비교를 통해서 불법 침입 여부를 판단

--> 정상을 정의해 놓고 그 외는 비정상으로 판단 - 오탐율(False-Positive ) 상대적으로 높음

- 알려지지 않은 새로운 공격 탐지 가능

- Behavior , Statistical Detection

- 정량적 분석, 통계적 분석, 비특성 통계 분석

- 제로데이공격 탐지 가능

- 시스템 예

- 통계적 분석 방법

- 사용자 또는 시스템 행위들에 대한 이전 정보들을 기반으로 정상행위로 판단되는 통계적인 프로파일을 생성함

- 이것고 실제 사용자 및 시스템 행위들을 산출한 통계 정보와 비교하여 임계치 이상의 차이를 보이는 행위를 탐지하는 방법

- 신경망 모델

- 인공지능과 면역 시스템

- 사용자 행위정보를 학습함

- 이것과 입력된 사건 정보를 학습된 사용자 행위정보와 비교하여 탐지하는 방법

- IDS, 침입탐지 시스템 조상진 p.564

- IPS

- VPN

- 조상진, P.587

- 네트워크

- Intranet VPN

- Extranet VPN

- Remote Access VPN

- 구현

- 방화벽형VPN

- 라우터형 VPN

- VPN 서버형

- 전용시스템 VPN

- 터널링 프로토콜

- 2계층

- PPTP

- 기밀성 : RC4( 스트림 기반 )

- 인증 : ID/PWD( MS-CHAP )

- L2TP

- 기밀성(암호화) : 없음(단독사용안함), IPSec과 함께 사용 ==> L2TP/IPSec

- 인증 : PKI 기반의 인증서

- 공통점 :

- L2계층에서 작동

- PPP를 지원

- L2TP/IPSec와 PPTP 차이점

- 암호화 시점

- PPTP는 PPP 연결 과정(결국 PPP 인증)이 완료된 후 데이터 암호화가 시작됩니다.

L2TP/IPSec에서는 PPP 연결 과정 전에 데이터 암호화가 시작됩니다. - 암호화 알고리즘

- PPTP : RSA RC-4 기반. 40, 56, 혹은 128 비트의 암호화 키를 제공하는 스트림 암호화 알고리즘인 MPPE를 사용합니다.

스트림 암호화 알고리즘은 데이터를 비트 스트림으로 암호화합니다.

L2TP/IPSec : DES: Data Encryption Standard. DES-56 비트 키, 3-DES-세 개의 56 비트 키 사용. 블록 암호화 알고리즘.

블록 암호화 알고리즘은 데이터를 별도의 블록으로 암호화(DES의 경우 64 비트 블록). - 인증

- PPTP 연결을 위해서는 PPP 기반 인증 프로토콜을 통한 사용자 수준의 인증만이 필요합니다.

L2TP/IPSec 연결에는 이와 같은 사용자 수준의 인증과 함께, 컴퓨터 인증서를 통한 컴퓨터 수준의 인증도 필요합니다.

- PPTP

- PPTP

- 조상진, p.592

- PC등 사용자 장비에 VPN지원 SW가 설치되어야 함

- 인증 후 NAS는 터널링에 관련하지 않음

- 클라이언트와 기업의 게이트웨이와 터널링

- NAS network access server

- MS에서 개발

- IP, IPX, NetBEUI 페이로드 암호화, IP 헤더로 캡슐화

- PPTP

- L2F, L2TP

- L2F (Layer 2 Forwarding protocol )

- 시스코 제안

- NAS 개시 VPN

- L2TP( Layer 2 Tunneling Protocol)

- 시스코, MS 지원

- L2F + PPTP 결합

- PPTP와 캡슐화 방법 유사

- 패킷 인증, 패킷 암호화, 키관리 기능은 제공하지 못함, IPSec ESP를 이용해 보안기능을 제공

- 3계층

- IPSec

- 조상진, P.594

- IETF 표준- 3계층 터널링 프로토콜

- AH(Authentication Header), ESP( Encapsulation Security) : 인증, 암호, 무결성, 기밀성

- ISAKMP/IKE : AH,/ESP에 필요한 보안 관련 협상(Security Association Negotiation), 키 관리 담당

- ESP 프로토콜을 인증과 함께 사용시 AH 프로토콜보다 더 나은 보안성을 보장한다.

- ESP에서 인증은 옵션이다.

- IPSec의 2가지 모드

- 전송모드

- 전송 모드는 IPSec의 기본 모드로 엔드 투 엔드 통신(예: 클라이언트와 서버 간 통신)에 사용됩니다.

- 전송 모드가 사용되면 IPSec은 IP 페이로드만 암호화합니다. 전송 모드는 AH 또는 ESP 헤더를 통해 IP 페이로드의 방어를 제공합니다.

- 일반적인 IP 페이로드는 TCP 세그먼트(TCP 헤더 및 TCP 세그먼트 데이터 포함), UDP 메시지(UDP 헤더 및 UDP 메시지 데이터) 및 ICMP 메시지(ICMP 헤더 및 ICMP 메시지 데이터 포함)입니다.

- End-To-End 암호화

- 터널모드

- IPSec 터널 모드가 사용되면 IPSec은 IP 헤더 및 페이로드를 암호화합니다.

- 터널 모드는 IP 패킷을 AH 또는 ESP 페이로드로 취급하여 IP 패킷 전체에 보호를 제공합니다.

- Network-To-Network 암호화. 보다 안전

- 터널 모드에서 IP 패킷 전체는 AH 또는 ESP 헤더 및 추가 IP 헤더로 캡슐화됩니다.

- 외부 IP 헤더의 IP 주소는 터널 종점이며 캡슐화된 IP 헤더의 IP 주소는 최종 원본 및 대상 주소입니다.

- 트래픽이 트러스트되지 않은 중간 네트워크를 통과해야 할 경우 다른 네트워크 간 트래픽을 보호하는 데 IPSec 터널 모드가 유용합니다. 터널 모드는 게이트웨이 또는 L2TP/IPSec이나 PPTP 연결을 지원하지 않는 최종 시스템과의 상호 운용성을 위해 주로 사용됩니다. 다음 구성에서 터널 모드를 사용할 수 있습니다.

- 게이트웨이 간

- 서버와 게이트웨이 간

- 서버 간

- 암호화 : DES, 3-DES

- 무결성 : HMAC-SHA-1, HMAC-MD5

- 보안 파라미터 협상 프로토콜 : IKE( Internet Key Exchange)

- 공유 비밀키 분배 프로토콜 : 디피-헬만

- IPSec이란 http://marcof.tistory.com/89

- IPSec이란 http://ciscom.tistory.com/5

- 모드

- 터널모드

- [ 본사망]G/W ======================G/W[지사망]

- 링크암호화 : 라우터와 라우터 사이에서만 암호화됨. 중간의 노드에서 암호가 풀린다.=> 기밀성 낮음

- 전송모드

- [본사망, 송신단말= ]===================[=단말, 지사망]

- 종단간 암호화 : 헤더는 그대로( 주소 노출됨), 페이로드만 암호화. 트래픽 분석에 취약, 주소 추적 가능

- 터널모드

- 전송모드

프로토콜

-

AH

조상진, P.599

전송모드와 터널 모드 AH 패킷 구조

- 전송 모드 : | IP 헤더 | AH헤더 | IP 페이로드 |

- 원본 패킷의 송수신 주소 변경 X

- 터널 모드 : | 새로운 IP 헤더 | AH 헤더 | IP 헤더 | IP 페이로드 |

- 라우팅에 사용될 새로운 IP 헤더가 생김.

AH( Authentication Header )

- IP 패킷에 대해서 "무결성", "데이터 원본 인증", "시퀀스 넘버"를 사용해서 "Replay 보호" 기능을 제공

- 무결성

- 메시지 인증 코드(MD5) 제공

- 데이터 원본 인증( Data origin authentication)

- 필요한 키와 인증 알고리즘을 SA와 연계하여 지정

- 지정된 알고리즘을 수행함으로써, 최종 시스템이나 네트워크 장비가 인증할 수 있게 함

- 재전송 공격 방지

- SPI가 사용하는 헤더의 순서 번호(sequence number)를 재생공격 방지에 사용한다.

-

ESP

ESP( Encapsulating Security Payload)

- 메시지의 암호화를 제공한다. - DES, 3DES, RC5, IDEA, 3IDEA, CAST, blowfish

- 데이터 기밀성, 원본 인증, 무결성, 재연(Replay) 공격 보호등을 제공한다.

전송모드와 터널 모드 패킷 구조

- 전송 모드 :| IP 헤더 | ESP헤더 | IP 페이로드 | ESP 트레일러 | ESP 인증|

- 원본 패킷의 송수신 주소 변경 X

- 터널 모드 : | 새로운 IP 헤더 | ESP 헤더 | IP 헤더 | IP 페이로드 | ESP 트레일러 | ESP 인증 |

- 라우팅에 사용될 새로운 IP 헤더가 생김.

- ISP 페이로드, ESP 트레일러 : 암호화 영역

- " + ESP 헤더 : 인증영역

-

ISAKMP/IKE

IKE

- ISAKMP(Internet Security Association and Key Management Protocol), SKEME, Oakley 알고리즘의 조합

- 두 컴퓨터간의 보안 연결(SA)를 설정한다.

- SA개설시 프로토콜은 IKE를 사용하고 패킷 포맷은 ISAKMP를 따른다.

- SA를 설정하기 위해 공유된 비밀키와 인증키를 설정한다.

- IPSec에서는 IKE를 이용하여 연결이 성공하면 8시간 동안 SA를 유지한다.

Security Association

- 비밀 데이터(인증되었거나, 암호화된 데이터)를 교환할때 사전에 암호 알고리즘, 키 교환방법, 키교환 주기 등에 대한 합의를 정의하는 프로토콜

-

SA

SA, Security Association, 보안협상

- IPSec은 공개키 암호화 방식을 사용

- 통신을 시작하기 전에 송수신측은 공개키를 교환하고 인증 및 암호화 알고리즘과 암호키에 대한 정보를 교환해야 한다. 이런 암호 관련 프로파일을 SA라 한다.

- SA는 어플리케이션(application)마다 독립적으로 생성, 관리된다.

- SA는 단방향이기때문에 양단간의 통신이 필요한 경우는 각 방향에 대해 하나씩의 SA를 정의해야 한다.

SAD, Security Association Database, 보안 연관 데이터베이스

- SA와 관련된 매개변수를 보유하고 있는 데이터베이스

- 데이터 교환 전에 통일되어야 할 요소들을 정의

SPI, Security Parameter Index 보안매개변수 색인

- SA 변수를 확인하기 위해 SAD에 연결되게 하는 index

- 특정 보안 프로토콜의 SA에 대한 포인터, 즉 다양한 보안 프로토콜별로 SA를 관리할 수 있다. 즉, 다양한 보안 프로토콜을 수용할 수 있다.

- IPSec

- 2,3계층

- MPLS

- 4,7계층

- SSL/TSL

- "어플리케이션보안"참조

- SSL/TSL

- 2계층

- ESM

1. 효율적 관리2. 장비 통합- 모의 테스트(BMT)

- UTM / XTM

- UTM Unified Threat Management

- XTM Extensible ... - 무선까지 포함

- NAC

- 주요기능

- 사용자 인증, 단말인증, 트래픽에 대한 인증

- 적용위치

- 사용자와 네트워크 사이

- 구성요소

- 인증, 환경, 접근제어, 관리

- 사용자 PC에이전트 : 사용자 및 PC 보안 정보를 수집 정책 관리 서버에 전송

- 정책 관리 서버 : 사용자 인증 및 PC 무결성 검사( 방화벽 설치, OS, 백신 등의 업데이트 상태 등 ) 결과에 따른 네트워크 접근 정책 결정

- 정책실행 장비 : 접근 정책 결정에 따라 사용자 단말을 내부 네트워크 접근을 차장, 허용, 격리 등의 정책을 시행

- Firewall

- 무선보안

- 무선 AP 인증 - 조상진 p.512

- MAC filtering :

- AP장비에 모든 PC의 MAC주소를 등록, 48비트의 H/W 주소

- 관리 어려움(유지보수성 낮음), 보안강도 높게 요구

- SSID( Service Set IDentifier ) :

- AP(= node) 이름, 32비트 고유 식별자

- 암호화X-> SSID 브로드캐스트 방지

- AP에 SSID를 부여하고 무선랜 클라이언트들은 SSID를 선택하여 통신

- EAP( Extensible Authentication Protocol)

- 원래 PPP에서 사용할 목적으로 설계된 프로토콜

- PPP인증 방식(PAP, CHAP등)을 쉽게 확장할 수 있도록 설계됨

- EAP는 단순한 캡슐화 방식을 적용하여 PPP, 802.3, 802.11을 포함한 어떤한 링크 계층에도 적용가능함

- 다중 인증 메커니즘을 지원하기 때문에 스마트카드, 커버로스, 공용키 암호화, OTP, TLS등과 같이 다양한 인증방식이 적용가능하다.

- WEP(Wired Equivalent Privacy ) :

- 유선 등가 보안.

- 공유키인 WEP키를 이용하여 사용자를 인증하는 방식

- 데이터링크 계층 보안 프로토콜

- 키가 짧아 쉽게 깨짐

- WPA( Wi-Fi Protected Access ) :

- 동적 키길이 할당, 802.11i

- 무선 암호화

- WEP

- 802.11 표준에 정의된 데이터링크 계층 보안 프로토콜

- 대칭키 구조의 암호화 알고리즘

- 키 길이가 짧아 공격에 취약.키 분배 문제. 재사용의 문제

- 802.1x 프레임워크 , EAP, WPA 등으로 많이 대체

- 암호화 알고리즘 : 스트림방식인 RC4, 40비트의 WEP공유키와 24비트 IV로부터 키 스트림 생성

- 무결성 검사값(ICV)무결성 검사를 위해 사용됨. CRC-32 알고리즘을 사용

- 무결성 검사값은은 평문과 합쳐지고, 키 스트림과 XOR 연산을 거친 후 암호문으로 전달

- Static WEP 과 Dynamic WEP

- Dynamic은 RC4알고리즘은 그대로 사용하는데, 암호화키값을 주기적으로 변경

- TKIP( Temporal Key Integrity Protocol )

- WEP의 RC4 그대로 사용

- 48비트의 초기 벡트 사용

- WEP 보안한 통신 규약 : 패킷당 키 할당, 메시지 무결성 보장, 키값 재설정 기능

- 기존의 H/W를 수용하기 위한 과도기적 기법

- CCMP( Counter mode with CBC-MAC Protocol)

- AES에 기반을 둠

- 128비트 대칭키, 48비트 초기 벡트 사용

- H/W를 고려하지 않고 초기부터 보안성을 고려하여 새롭게 설계

- 참고

- AP인증

- 조상진 p.512

- MAC filtering :

- AP장비에 모든 PC의 MAC주소를 등록, 48비트의 H/W 주소

- 관리 어려움(유지보수성 낮음), 보안강도 높게 요구

- SSID( Service Set IDentifier ) :

- AP(= node) 이름, 32비트 고유 식별자

- 암호화X-> SSID 브로드캐스트 방지

- AP에 SSID를 부여하고 무선랜 클라이언트들은 SSID를 선택하여 통신

- EAP( Extensible Authentication Protocol)

- 원래 PPP에서 사용할 목적으로 설계된 프로토콜

- PPP인증 방식(PAP, CHAP등)을 쉽게 확장할 수 있도록 설계됨

- EAP는 단순한 캡슐화 방식을 적용하여 PPP, 802.3, 802.11을 포함한 어떤한 링크 계층에도 적용가능함

- 다중 인증 메커니즘을 지원하기 때문에 스마트카드, 커버로스, 공용키 암호화, OTP, TLS등과 같이 다양한 인증방식이 적용가능하다.

- WEP(Wired Equivalent Privacy ) :

- 유선 등가 보안.

- 공유키인 WEP키를 이용하여 사용자를 인증하는 방식

- 데이터링크 계층 보안 프로토콜

- 키가 짧아 쉽게 깨짐

- WPA( Wi-Fi Protected Access ) :

- 동적 키길이 할당, 802.11i

- SSID

- MAC 필터링

- WEP

- WEP - Wired Equivalent Privacy

- 암호키 고정

- 암호화 알고리즘: 대칭키 구조의 RC4 스트림 암호, 40비트의 WEP공유키와 24비트 IV로부터 키 스트림 생성

- 키 길이가 짧아 공격에 취약.키 분배 문제. 재사용의 문제

- 802.11 표준에 정의된 데이터링크 계층 보안 프로토콜

- 802.1x 프레임워크 , EAP, WPA 등으로 많이 대체

- 무결성 검사값(ICV)무결성 검사를 위해 사용됨. CRC-32 알고리즘을 사용

- 무결성 검사값은은 평문과 합쳐지고, 키 스트림과 XOR 연산을 거친 후 암호문으로 전달

- Static WEP 과 Dynamic WEP

- Dynamic은 RC4알고리즘은 그대로 사용하는데, 암호화키값을 주기적으로 변경

- WPA

- EAP

- 임의 길이의 자격 증명과 정보 교환을 사용하는 임의의 인증 방법을 허용하여 PPP(지점간 프로토콜)를 확장

- "EAP 종류"라는 추가 인증 스키마를 지원

- 이러한 스키마에는 토큰 카드, 일회용 암호, 스마트 카드를 사용한 공개 키 및 인증서

- EAP는 강력한 "EAP 종류"와 함께 안전한 VPN 연결에 중요한 기술 구성 요소

- 인증서를 기반으로 하는 인증 방법과 같은 강력한 "EAP 형식"은 폭력, 사전 공격 및 암호 추측 등에 대해 CHAP나 MS-CHAP 등의 다른 암호 기반 인증 프로토콜보다 더 나은 보안성을 제공

- 무선랜 암호화

- TKIP( Temporal Key Integrity Protocol )

- WEP의 RC4 그대로 사용

- 48비트의 초기 벡트 사용

- WEP 보안한 통신 규약 : 패킷당 키 할당, 메시지 무결성 보장, 키값 재설정 기능

- 기존의 H/W를 수용하기 위한 과도기적 기법

- CCMP( Counter mode with CBC-MAC Protocol)

- AES에 기반을 둠

- 128비트 대칭키, 48비트 초기 벡트 사용

- H/W를 고려하지 않고 초기부터 보안성을 고려하여 새롭게 설계

- TKIP

- CCMP

- TKIP( Temporal Key Integrity Protocol )

- 인증 및 암호화 복합기술

- 802.1x 보안

- 목표는 외부 단말이 내부 네트워크로 접근하고자 할때, 브리지/스위치 혹은 AP에서 인증을 수행하여 통제할 수 있도록 한다.

- 인증을 통해 무선 802.11 네트워크 및 유선 이더넷 네트워크를 보호하는 포트기반 접근 프로토콜

- 구성

- 인증자 : 브리지, AP

- 서플리컨트 : 사용자단말

- 인증서버 : RADIUS 서버

- WPA, WPA2

- Wi-Fi alliance에서 정의한 무선랜 보안 규격

- 802.11i 보안 규격의 일부 기능을 수용하여 만든 표준 규격

- 하드웨어의 변경없이 소프트웨어의 업그레이드를 통해 지원 가능

- 기밀성 : TKIP( 암호화 기법 DES사용 -WPA), CCMP( AES 사용- WPA-2)

사전 공유키 기반의 인증 방식을 사용 - 사용자가 입력한 패스워드를 이용하여 무선 단발과 AP사이의 인증과 마스터 세션키를 생선한다. - 무결성 : Michael

- 사용자 인증 :또 다른 표준인 802.1x와 EAP를 기반으로하여 사용자 인증, 사용자 인증시 RADIUS같은 AAA서버를 사용

- WAP(무선 응용 프로토콜 )

- 컴퓨터나 모뎀을 거치지 않고 이동 단말기에서 인터넷에 접속할 수 있도록 하기 위힌 통신규약

- 이동단말기 : 휴대전화, 개인 정보단말기(PDA), 무선 터미널 등

- 전송속도가 느린 휴대 전화망의 특성을 고려해서 게이트웨어 방식 채용

- WAP 게이트웨이 :

- 다양한 어플리케이션 탑재

- HTML을 WML(Wireless Markup Language)로 변환

- WTLS(무선전송계층 보안)

- 단말간 보안이 제공되지 않기 때문에 TLS를 기반으로 무선 통신망에 맞추어 개선된 것

- WAP GW 1.0

- 무선 단말기 -> WTLS -> WAP게이트웨이(평문->암화문)-> SSL->서버

- 종단간 암호화가 되지 않음

- 게이트웨이에서 변환(WAP GW 1.0)

- WAP GW2.0

- 게이트웨이에서 bypass해서 서버로 전달

- 802.1x

- WPA

- WPA2

- WAP

- WPA/WPA-PSK

- WPA- (WiFi Protected Access)

- 사용자인증 : 802.1x EAP

- 기밀성 : TKIP(패킷당할당, 동적키 할당, 키값 재설정)

- 무결성 : Michael

- Mixed Mode : WEP과 TKIP동시제공으로 선택권 제공

- WPA2-Enterprise

- WPA2-Enterprize

- 사용자인증 : 802.1x EAP

- 기밀성 : CCMP( AES기반)

- EAP와 802.1x

- 양대일 p.134

- 프로토콜 자체의 보안 기능을 제외한 다른 조치로 보안을 확장시킴

- EAP( Extensible Authentication Protocol )

- 무선랜 클라이언트와 RADIUS(Remote Authentication Dial-in User Service)서버간의 통신 프로토콜

- ID/PWD 입력

- 클라이언트와 RADIUS서버의 상호 인증

- 802.1x

- 포트에 대한 접근 통제 프로토콜

- Wi-Fi 보안

Wi-Fi 보안

- 무선네트워크 보안

- AP의 SSID 브로드캐스팅 비활성화

- 어플리케이션보안

- 조상진, p.613

- FTP

- 제어연결

- 포트 : 21

- 명령, 응답형태의 제어 정보를 전송

- 전체 FTP 세션 동안 계속 연결 상태를 유지

- 데이터연결

- 포트 : 20 또는 1024 이후 포트

- 각각의 파일 전송때마다 설정되며 전송이 완료되면 폐쇄

- FTP 연결

- 일반 전송 모드(Active 모드 )

- 수동 전송 모드(passive 모드)

- bounce attack

- 스니핑에 의한 계정 정보 노출 위험

- ID/PWD입력후 접속 시도시 , 정보의 암호화가 이뤄지지 않음

- ftp 세션 자체는 암호화되지 않음

- TFTP

- 조상진, p.615

- UDP, 69포트 사용

- 로그인 과정이 없음

- 파일 접근시에 FTP와는 다른 기준 필요

- 유닉스 시스템에서는 모든 사용자에 접근이 허용된 파일에 대해서만 TFTP 읽기/쓰기가 가능

- tftp 공격

- tftp가 필요한 경우, secure mode로 운영

- NFS

- 조상진, p.616

- TCP/IP 프로토콜 이용해서 네트워크상에서 파일 시스템을 운영할 수 있도록 해 주는 프로토콜

- 인증된 네트워크 사용자로 하여금 공유된 네트워크 파일을 마치 자신의 저장 장치에 있는 것처럼 사용할 수 있는 방법

- 데이터의 보안과 무결성 보장

- 클라이언트마다 동일한 프로그램을 설치할 필요가 없다.

- SAMBA

- SMB(Server Message Block) 프로토콜 사용해서

- 유닉스 계열 시스템과 윈도우 시스템간에 파일 및 프린터 자원 공유

- 메일보안

- SMTP -> 자동변환->Extended SMTP( 인증과 기밀성 보안) -> 컨텐츠 보안 기술( PGP, S/MIME, PEM)

- PEM

- IETF에서 채택한 인터넷 표준안

- 높은 보안성 - 군사, 은행 시스템용

- 사양 방대, 구현의 복잡

- PGP

- 개인 개발, 무료 공개

- 기밀성, 인증, 무결성, 송신 부인 방지

- 수신 부인 방지는 미지원

- 구현이 용이함

- PGP를 사용하는 사람들끼리의 신뢰 관계를 통해 인증된다.

- S/MIME

- MIME 데이터를 전자 서명과 암화화 기술을 이용해서 암호화함

- 인증서 서비스 이용

- Extended SMTP

- POP

- IMAP

- IMAP Internet Message Access Protocol

- 메일을 서버에 보관할 수도 있다.

- 메시지 제목만 읽을 수 있다.

- MIME

- NVT

- NVT Network Virtual Ternimal

- NVT

- PEM

- Privacy Enhanced Mail

- IETF 표준

- 중앙집중화된 키 인증, CA( O )

- 익명의 메시지를 불허용

- 메일링 리스트 지원

- 암호화 :DES

- 압축 지원하지 않음

- 높은 보안성

- 구현 어려움 - 많이 사용되지 않음

- Privacy Enhanced Mail

- PGP

- Pretty Good Privacy

- 암호화, 인증 , 부인봉쇄, 압축 지원

- 하이브리드 암호화 : 메시지의 대칭 암호화, 대칭키의 비대칭 암호화

- 대칭 :IDEA, 비대칭 : RSA

- 인터넷 공식 표준 아님

- 메일링 리스트 지원하지 않음

- 신뢰망(web of trust)

- PGP에서는 인증기관을 사용하지 않는다. -> CA (X)

- 공개키에 대한 신뢰는 신뢰망(web of trust)를 이용한다.

- 신뢰망통해서 "개인끼리 신뢰를 확립한다"

- PGP는 국가조차 신뢰할 수 없을 것 같은 상황에서도 이용할 목적으로 만들어짐

- "누구를 신뢰할 지는 사용자 자신이 결정한다."

- S/MIME

- S/MIME

- MIME메시지를 안전하게 전송하기 위한 보안기법

- 서명용 메시지 다이제스트 방식 : SHA-1, MD5

- 암호화된 서명방식 : DSS, RSA

- 세션키 분배방식 : 디피-헬만, RSA 공개키 방식

- 세션키를 이용한 컨텐츠 암호 방식 : 3DES, RC2/40비트

- 인증서 형식 : x.509

- 제작자 : RSA Data security .Inc

- SSL/TLS

- 조상진, p. 642, 라이지움 p. 134

- SSL 보안 서비스

- 기밀성 : 공개키 알고리즘(DES, RC4...). 비밀키는 Handshake 프로토콜이 생성

- 클라이언트-서버 상호 인증 : RSA같은 비대칭 키 알고리즘, DSS같은 전자서명, X.509 공개키 인증서

- 메시지 무결성 : 해시 알고리즘을 이용해서 메시지 인증 코드(HMAC)을 만들어 메시지에 포함시킴

- 암호 스위트(chpher suite)

- 부품처럼 교환가능: 대칭, 공개키 암호, 전자서명, 일방향 해시함수

- TLS

- AES 대칭 암호알고리즘 추가

- 암복호화 구조

- HTTP 클라이언트(브라우저) - HTTP - SSL/TLS( 암 복호화) ------------------ SSL/TLS( 암 복호화)-HTTP-HTTP 서버( 웹 서버)

- HTTP뿐만 아니라, SMTP, POP3, FTP, TELNET, LDAP, IMAP등 다른 응용 계층 프로토콜도 올릴 수 있다.

- 마치 VPN처럼 사용 -> Clientless VPN이라고 함

- 프로토콜

- 계층화된 프로토콜

- 하단 : Record Layer

- 상단 : Handshake / ChangeCipherSpec / Alert / Application Protocol,

- Record Layer

- 메시지 압축, 암호화(대칭암호), 데이터 인증 수행

- 메시지 형식 :Protocol | Version | Length | Protocol message | MAC

- Protocol :Protocol message에 포함된 내용이 어떤 프로토콜인지 나타냄

- MAC : Protocol message의 MAC값. 메시지 인증 기능을 사용할 경우 사용됨.

- Version : SSL 버전

- Length : Protocol message 내용의 길이

- Handshake 프로토콜

- 1)인증서를 이용한 인증 수행

- 2) Record 프로토콜의 메시지 암호화 알고리즘과 공유키는 Handshake 프로토콜 사용해서 서버와 클라이언트가 상담해서 결정한다.

- 핸드쉐이크 과정

- 초기 협상 단계: 프로토콜 버전, 세션ID, CipherSuite 압축방법 등 보안 능력 구축

- 서버 인증 단계 : 인증서와 키 교환을 전송

- 클라이언트 인증 단계 : 인증서 전송, 키 교환 전송, 인증서 확인 전송

- 종료 단계 : CipherSuite 변경, 종료

- 암호 사양 변경 프로토콜(Change Cipher Spec)

- 암호 방법을 변경하는 신호를 통신 상대에게 전하는 프로토콜

- 경고 프로토콜(alert)

- 에러가 발생했다는 것을 상대에게 알리기 위한 것( 핸드쉐이크 에러, 메시지 인증코드 에러, 압축 데이터 오류 등 )

- 애플리케이션 데이터 프로토콜(application data protocol)

- 애플리케이션의 데이터를 통신 상대에게 전달.

- 예. HTTP 요청, 응답은 Application Protocol과 Record Protocol을 통해서 주고 받는다.

- https - http over SSL,

- SSH - telnet over SSL,

- scp - ftp over SSL

- http://support.oullim.co.kr/portal/Techletter/20080215/news4.htm

- Handshake Protocol에서 생성된 세션 정보를 이용하여 보안 서비스를 제공하는 프로토콜

- 응용 계층에 보안 서비스 제공, 상위 레벨의 프로토콜을 캡슐화

- 암호화, 다이제스트, 데이터 압축, MAC 생성을 통해 실제 암호문 생성

- 클라이언트에서는 서버에서 받은 공개키를 이용해서 세션키를 암호화해 서버로 보낸다.

- 공개키 구조를 이용해서 비밀키(세션키)를 분배한다.

- 클라이언트와 서버간의 메시지 암호화

- 클라이언트, 서버 상호 인증

- Set-Cookie 헤더에 키워드 secure를 표시함으로써 SSL과 같은 보안 채널을 통해서만 쿠키를 전송하도록 제한할 수 있다.

- SSL 소개( 굿!)

- SSL 프로토콜알기

- 기본적인 SSL통신하기

- 상대방인증하기

지원 가능한 알고리즘 서로 교환키 교환, 인증대칭키 암호로 암호화하고 메시지 인증우선 첫 단계에서 서버와 클라이언트는 암호 스위트를 교환한다. 이 단계에서 키 교환와 인증에 사용될 암호화 방법, 메시지 인증 코드(MAC)가 결정된다. 키 교환과 인증 알고리즘은 공개키 방법을 사용하거나 미리 공유된 키(TLS-PSK)를 사용할 수도 있다. 메시지 인증 코드들은 HMAC 해시 함수로 만든다. SSL에서는 비표준 무작위 함수를 사용한다.일반적인 알고리즘:키교환: RSA, Diffie-Hellman, ECDH, SRP, PSK인증: RSA, DSA, ECDSA대칭키 암호: RC4, Triple DES, AES, IDEA, DES, Camellia. 옛날 버전 SSL에서는 RC2가 쓰임.해시함수: TLS에서는 HMAC-MD5 또는 HMAC-SHA. SSL에서는 MD5와 SHA. 옛날 버전 SSL에서는 MD2와 MD4가 쓰임 - STTPH

- Secure HTTP

- 기존의 HTTP에 보안 요소를 추가한 프로토콜( SSL과 유사)

- HTTP와도 같이 사용할 수 있음

cf) SSL은 HTTP, FTP,TELNET와도 사용가능 - HTTPS : SSL위에서 수행되는 HTTP

- SSL : 4 레이어, 전송계층, 443 포트, https://

- SHTTP : 7 레이어, 어플리케이션 계층, 443 포트, shttp://~

- OWASP

- SQL Injection

- XSS

- CSRF

- File Upload Vulnerability

- File Download Vulnerability

- 유/무선보안

- 접근통제

- 접근통제

- 3분야

- 물리적

- 관리적

- 기술적

- 시점별통제

- 예방통제

- 예방통지 예시

- 방화벽

- 보인인식교육

- 표준,절차, 정책

- inhibit - 억제

- 탐지통제

- 탐지통제 예시

- IDS

- 패스워드 임계치(5회 이상 실패...)

- 감사 증적/로그

- identify - 확인, 경고

- 교정통제

- 교정통제 옛

- BCP/DRP

- 백업

- diminish - 피해최소

- 예방통제

- 3분야

- 기본원치

- 직무분리

- 최소권한

- 인증권한

- 사용자인증유형

- 사용자 인증의 타입

- 타입1

- 설명 : 지식, something you know

- 예 : 패스워드, PIN

- 공격방법 : 추측

- 타입2

- 설명 : 소유, something you have

- 예 : 스마트카드, 토큰

- 공격방법 : 강탈, 도난

- 타입3

- 설명 : 존재, something you are

- 예 : 생체인증(홍채,지문 등)

- 타입4

- 설명 : 행위, something you do

- 예 : 서명, 움직임,음성

- 유형1->유형4,,,강한 인증, "keep"가 강함

- Two factor 인증

- 생체인증보다 강함

- 타입이 다른 2개를 선택

- 지식기반인증

- 패스워드

- i-PIN

- 소유기반인증

- 스마트카드

- 접촉식 카드

- 비접촉식카드

- 스마트카드 공격기법

- One-Time Password

- 토큰발행유형

- 비동기화방식

- 토큰 장치<->인증 서비스의 동기화 필요없음

- 질의응답 방식

- 인증 서비스-> 사용자, 질의값 전송

- 토큰장치, 응답값 생성

- 사용자, 응답값 전송, 인증서비스 비교 후 인증

- 동기화방식

- 토큰 장치 <-> 인증서비스의 동기화 필요.

- 동일한 비밀키 공유.

- 시간 혹은 계수기 이용

- 시간동기화

- 계수기동기화

- 비동기화방식

- 토큰발행유형

- 스마트카드

- 개체 특성 기반 인증

- 생채인증

- 조상진 p.207

- 생체 템플릿 등록 필요

- 생체 인증 기술의 평가항목

- 보편성(univerality)

- 유일성(uniqueness)

- 지속성

- 획득성(collectability) : 정량적으로 측정이 가능한가?

- 성능

- 수용성 : 사용자 거부감은 없는가?

- 기만성(circumvention) : 부정 사용, 우회 가능성은 없는가?

- 기술 유형

- 지문

- 얼굴

- 망막/홍채

- 음성

- 서명

- 생체인증 정확성

- FAR(False Acceptance Rate) : 오인식율

- 잘못 받아 들일 확률

- 보안 관점(공격자는 거절되어야 )

- Type2 에러

- FRR(False Reject Rate ) : 오거부율

- 잘못 거절될 확룔.

- 편리성 관점( 정상인이 못 들어감)

- Type1에러

- CER( Cross over Error Rate), EER( Equal Error Rate)

- 생체인증의 효율성 척도

- 낮을 수록 좋음

- 생체템플릿

- 기술평가항목

- 유형

- 생체인증정확성

- 생채인증

- 기기인증

- ID/PWD 기반인증

- MAC기반인증

- 암호 프로토콜 기반 인증

- Challenge/Response인증

- PKI기반인증

- AAA프로토콜

- SLIP

- PPP

- Point to Point Protocol

- 네트워크 분야에서 두 통신 노드 간의 직접적인 연결을 위해 일반적으로 사용되는 데이터 링크 프로토콜이다.

- 점대점 프로토콜은 인증, 암호화를 통한 전송 및 데이터 압축 기능을 제공한다

- Point to Point Protocol

- RADIUS

- RADIUS

- 다이얼 업 네트워킹 사용

- 인증에 필요한 정보를 RADIUS 단일 서버에 데이터베이스로 관리

- NAS(Network Access Server)와 연동하여 인증 시스템을 구성

- NAS는 사용자가 네트워크로의 접속을 제공하는 서버 기능을 제공하면서, RADIUS 서버에 대해 클라이언트 역할을 수행

- 본사 네트워크에 접속할때, 사용자 이름과 암호 그리고 가능한 필요 보호 조치들을 통해 외부 사용자들을 인증하는 프로토콜

- 공유 비밀키로 암호화

- UDP 사용

- 사용자의 패스워드만 암호화. 이름, 계정, 권한 서비스등은 평문으로 전송-> 재생공격 가능

- 서버/클라이언트(단방향)

- 종단간 보안 지원 안함

- TACACS/TACACS+

- TACACS

- 인증에 필요한 사용자 ID, 암호, PINs 및 암호키 정보를 인증서버에서 데이터베이스 형태로 관리

- 사용자와 서버 사이에 전달되는 모든 데이터는 일반 텍스트 형식

- 암호화되지 않은 UDP사용

- 고정된 패스워드 사용

- TACACS+

- TCP사용

- 동적 패스워드(OTP)사용

- 데이터의 모든 부분을 암호화

-> cf) RADIUS : 사용자의 패스워드만 암호화. 기타 정보( 이름, 계정, 권한 서비스등)은 평문으로 전송-> 재생공격 가능 - 멀티 프로토콜 로그인 지원, IPX, AppleTalk 등의 네트워크에서도 로그인 가능

- DIAMETER

- TCP 통신 사용

- IPSec, TLS이용으로 종단간 보안 지원

- 양방향(Peer-to-Peer)

- 피어투피어

- 독립적인 2개의 호스트간에 요청 및 응답을 통한 사용자 인증을 수행

- PAP, CHAP

- 동일한 호스트를 사용하는 사용자별로 차별화된 네트워크 접근 권한을 할당할 수 없음.

- PAP

- Password Authentication Protocol

- two-way handshaking

- 인증을 요청하는 호스트에서 ID/PWD를 일반 호스트로 전송

- 사용자 식별번호와 비밀번호를 평문으로 전송->도청하기 쉬움

- 정적 pwd를 사용하므로 재생 공격에 취약

- 원격 사용자들에 대한 식별과 인증을 서버에서 자동으로 제공

- 단점

- 비교적 간단, 낮은 수준의 보안 제공

- CHAP

- 챌린지 핸드세위크 인증 규약, Challenge Handshake Authentication Protocol

- three-way handshaking , 시도 응답 방식

- 사용자 ID, 비밀번호를 암호화 전송

- 높은 보안 수준 제공- 중간자 공격(MITM)이나 재생공격에 취약하지 않음

- One-Time Password에 사용

- 독립적인 2개의 호스트간에 요청 및 응답을 통한 사용자 인증을 수행

- WEP

- EAP

- EAP-TLS Extensible Authentication Protocol

- IETF에서 제안된 공개키 인증서 기반 인증방법

- SSH

- Secure Shell(SSH)

- 두 호스트간에 암호통신 세션을 형성하여 ID/Pwd을 인증하고, 인증 후 Data를 암호화->FTP, Telnet의 대용

- PEAP

- 무선랜 암호 인증 프로토콜

- NW의 '무선보안'참조

- 정적 WEP 키

- 동적WEP 키

- WPA v1

- WPA v2

- EAP

- 인증을 위해 최적화된 전송 프로토콜

- MD5, TLS, TTLS 등 다양한 하부 인증 메커니즘을 수용할 수 있도록 확장 가능

- EAP - TTLS( Tunneled Transport Layer Security)

- EAP-TLS를 개선한 프로토콜

- EAP-TLS는 Client, Server간 인증서를 교환함으로써 인증을 수행하는 방식

- EAP-TLS의 인증서 관리에 취약점이 있어 이를 개선한 프로토콜

- RSN

- 통합관리

- SSO

- 구성요소

- LDAP

- 디렉토리 서비스 :

- 특별한 형식의 데이터베이스

- DAP

- X.500 - C/S , 무겁고 느림

- LDAP - 인터넷용 디렉토리 서비스

- X.500

- 데이터베이스, "X.500 디렉토리"

- 디렉토리 서비스 구성도 및 구성요소

- 디렉토리 사용자-DUA - DAP - DSA - DIB

- DSA(Directory System Agent) ,

- DUA(Directory User Agent),

- DIB(Directory Information Base) : 디렉토리에 저장된 객체들의 정보 집합

- 구성도 및 구성요소 - 굿!!

- LDAP

- 인터넷 환경에 맞는 경량의 디렉토리 액세스 프로토콜

- LDAP Server 도입

- 디렉토리 서비스 :

- 인증서버

- SSO 에이전트

- 각 정보시스템에 자동인증 정보(토큰) 송수신 수행

- LDAP

- 커버로스

조상진 , P.220

- 특징

- 대칭 암호기법에 바탕을 둔 티켓 기반 인증 프로토콜

- 엔드투엔드 보안

- 티켓 유효 시간을 두기 위해서 타임스탬프를 이용한다.

- 모든 컴퓨터에서 동일한 시각을 맞춰놓기 위해 NTP(Network Time Protocol)을 실행한다.

- 구성요소

- KDC( Key Distribution Server ) = AS + TGS

- 키 분배 서버

- 모든 사용자와 서비스들의 암호화키를 보유

- 티켓 생성, 인증서비스 제공

- AS( Authentication Service)

- 사용자의 실질적 인증 서비스 수행

- KDC의 부분 서비스

- TGS( Ticket Granting Service)

- 티켓 분배 서비스

- KDC 부분 서비스

커버로스- KDC

- AS

- TGS

- Ticket

- Principals

- 특징

- 세사미

- 유럽에서 제안한 인증기술

- 비밀키(공개키) 분배에 공개키 암호화를 사용

- 주체가 객체를 인증하는데 PACs(Privileged Attribute Certificates)를 이용(커버로스에서는 티겟을 이용)